beemNet

beemNet ist ein privates Netzwerk, das alle verbundenen Geräte und Netzwerke vor Cyber-Bedrohungen aus dem Internet schützt und gleichzeitig den Datenschutz durch gezielte Anonymisierung und Verschlüsselung verbessert.

Kunden können aus vier Security Editions wählen, die jeweils auf unterschiedliche Schutzbedürfnisse innerhalb des beem Hub zugeschnitten sind:

Jede Security Edition baut auf der vorherigen auf, wobei die höheren Stufen alle Funktionen der niedrigeren enthalten.

Die Essential und Basic Security Editions sind als hoch standardisierte "Activation-Business"-Angebote konzipiert. Beginnend mit der Basic Security Edition wird ein dedizierter Tenant bereitgestellt, der nahtlose Upgrades auf höhere Security Editions ermöglicht.

Zugang zu beemNet

Der Zugang zum beemNet wird durch Benutzer- und Standortlizenzen ermöglicht. Standortlizenzen sind beemNet-Optionen, die mit der Standortverbindung kombiniert werden und diese somit in das beemNet integrieren. Benutzerlizenzen mit einem Mobil-Abo werden in den Dienst integriert, indem eine von Swisscom angebotene beemNet-Option für den jeweiligen Anschluss aktiviert und der Anschluss mit einer Benutzeridentität verknüpft wird. Dadurch werden die zugehörigen Funktionen für den authentifizierten Benutzer verfügbar.

Benutzer, die über keine Mobilfunkverbindung verfügen oder deren Mobilfunkverbindung nicht mit dem Dienst kombiniert werden kann, können mit einer separat von Swisscom angebotenen Benutzerlizenz ohne Mobilfunkvertrag ("Protect-Lizenz") in den Dienst integriert werden.

Infrastruktur

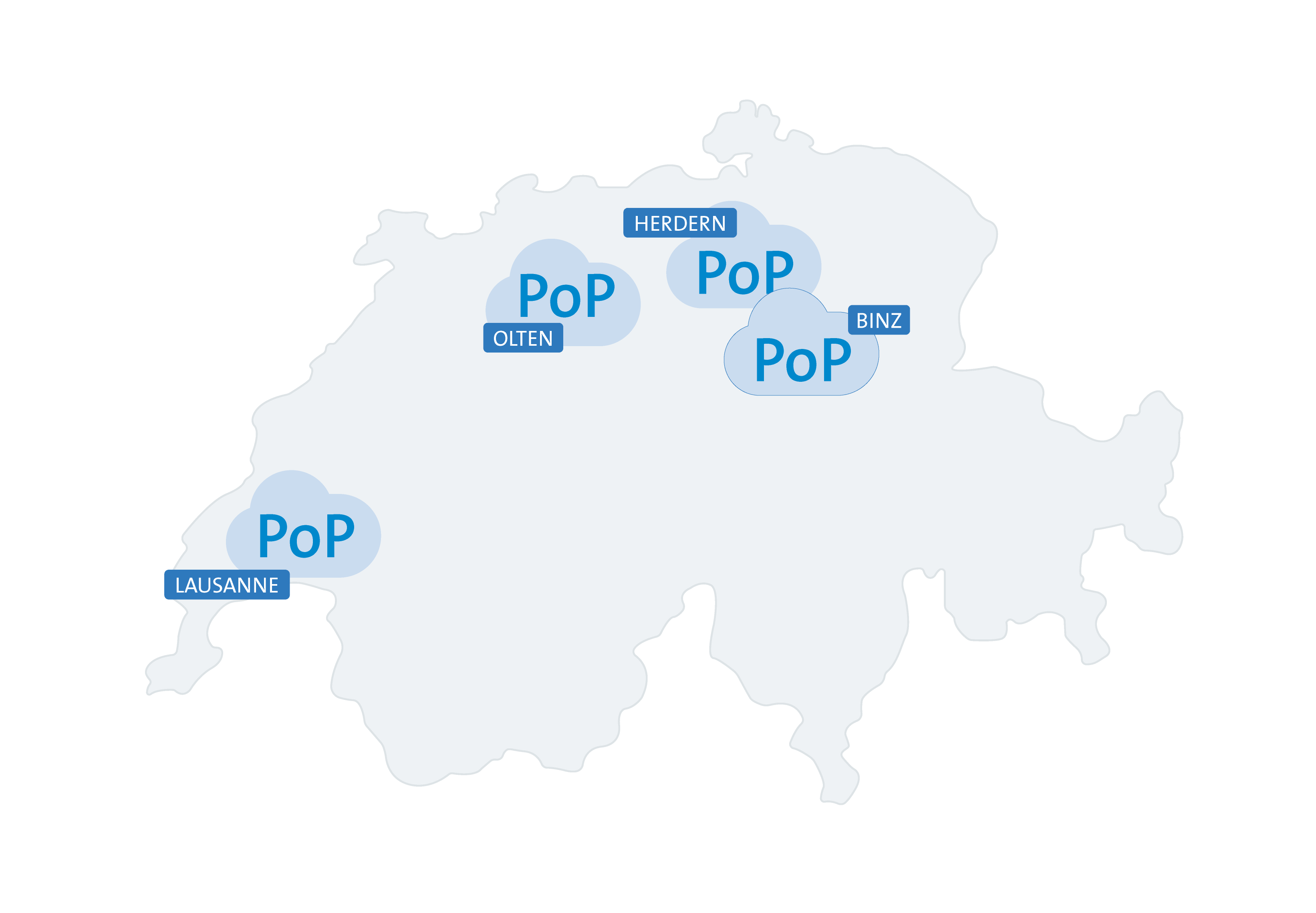

Swisscom betreibt vier geografisch redundante Points of Presence (PoPs) innerhalb der Schweiz mit integrierten automatischen Failover-Mechanismen, um eine kontinuierliche Serviceverfügbarkeit an allen Standorten zu gewährleisten.

Firewall als Dienstleistung (FWaaS) und Secure Web Gateway (SWG)

FWaaS bietet die Möglichkeit, Anwendungen anhand verschiedener Merkmale zu identifizieren, z. B. Layer-7 Deep Packet Inspection (DPI), URL, Protokoll- und Portnummern, Ziel-IP-Adressen und mehr. Dies wird in Kombination mit einer umfassenden, regelbasierten Kontrolle eingesetzt. Der DNS-Proxy sichert DNS-Einträge durch Informationen von autoritativen DNS-Servern und DNS-Reputation-Feeds, um den Zugriff auf nicht vertrauenswürdige oder bösartige Websites zu blockieren. URL- und IP-Reputation, Kategorisierung und Filterung ermöglichen sicheres Surfen und blockieren schädliche Websites. Der TLS/SSL-Proxy öffnet und prüft den verschlüsselten Datenverkehr, um Bedrohungen zu erkennen und Datenlecks zu verhindern. IPS erkennt und verhindert Schwachstellen auf der Grundlage von Signaturen und Anomalien. Durch die Aktualisierung von Schwachstellensignaturen und die Erkennung von Anomalien in Echtzeit wird ein kontinuierlicher Schutz gewährleistet.

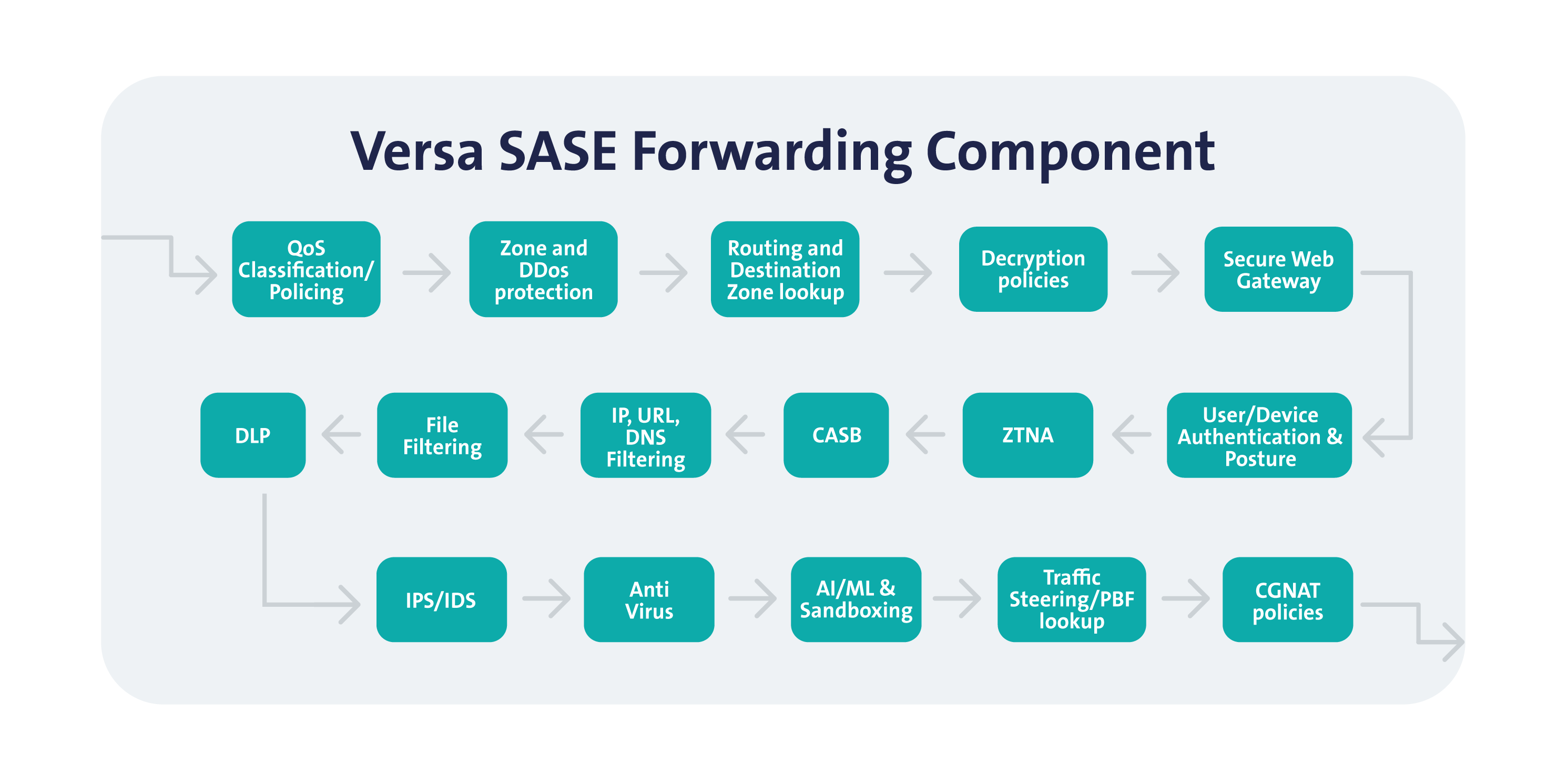

Abbildung: Versa SASE Forwarding Component, die die mehrschichtige Sicherheits- und Datenverkehrsverarbeitungspipeline innerhalb der Infrastruktur von beemNet veranschaulicht.

Effiziente Verwaltung, Schutz und Überwachung bilden die Grundlage für eine sichere Webzugriffskontrolle. Vordefinierte Richtlinien und Bandbreitenpriorisierung optimieren den Webverkehr. Die Bedrohungsabwehr bietet umfassenden Schutz vor bösartigen Websites und ermöglicht eine schnelle Reaktion auf neue Angriffsmuster. Die Echtzeit-Prävention von Datenlecks sichert unautorisierte Datenübertragungen und gewährleistet die Einhaltung von Vorschriften. Sicherheit für mobile Mitarbeiter ermöglicht einen geschützten Webzugriff von jedem Standort und Gerät aus. Die Echtzeitüberwachung sorgt für eine nahtlose Kontrolle und Blockierung unangemessener Inhalte, um einen sicheren und kontrollierten Webzugang zu gewährleisten. Zusammen bilden diese Komponenten eine ganzheitliche Sicherheitslösung für einen sicheren und verwalteten Internetzugang:

- Statefull Firewall

- Sichtbarkeit der Anwendung

- Firewall der nächsten Generation

- IP-Filterung

Die Anwendungsidentifikationsfunktion von FWaaS identifiziert alle Anwendungen mit Funktionen wie Layer 7 Deep Packet Inspection (DPI), URL, Protokoll- und Portnummern, Ziel-IP-Adressen und mehr, kombiniert mit einer umfassenden richtlinienbasierten Kontrolle.

Stateful Packet Inspection (SPI)

Stateful Packet Inspection (SPI) ist eine zentrale Sicherheitsfunktion, die in unsere SASE-Plattform integriert ist und intelligenten, kontextbezogenen Firewall-Schutz für den gesamten Internetverkehr bietet. Im Gegensatz zur stateless Filterung, die nur einzelne Pakete auswertet, verfolgt SPI den gesamten Status und Kontext von Netzwerksitzungen, sodass die Plattform fundierte Entscheidungen über die Legitimität des Datenverkehrs treffen kann. In unserer Lösung wird SPI durch Internetschutzregeln durchgesetzt, die pro Mandant angewendet werden und den Datenverkehr dynamisch anhand einer Kombination aus Übereinstimmungskriterien (z. B. Anwendungen, Benutzer, Geolokalisierung, IP-Adressen und Protokolle) und vordefinierten Sicherheitsmassnahmen (z. B. SPI stellt sicher, dass der Datenverkehr nicht nur anhand von Quelle und Ziel, sondern auch anhand von Verhaltensmustern und Protokollkonformität ausgewertet wird. Beispielsweise kann es die richtige Reihenfolge eines TCP-Handshakes erkennen und validieren oder Abweichungen vom normalen Sitzungsverlauf erkennen und verdächtige oder fehlerhafte Verbindungen automatisch ablehnen. Die Überprüfungslogik ist in die Firewall-Durchsetzungs-Engine integriert und arbeitet mit folgenden Komponenten zusammen:

- Anwendungs- und URL-Filterung

- IPS (Intrusion Prevention System)

- Deep Packet Inspection (DPI)

- TLS/SSL-Entschlüsselung

- IP-Reputation und DNS-Sicherheit

- Rollen- und identitätsbasierte Zugriffsrichtlinien

Dieser mehrschichtige Ansatz ermöglicht es SPI, Session Hijacking, Protokollmissbrauch und gefälschte Verbindungen hocheffektiv zu erkennen und gleichzeitig die Leistung durch optimierte Verarbeitung am Point of Presence (PoP) aufrechtzuerhalten. Als Teil der beemNet-Architektur spielt SPI eine Schlüsselrolle bei der Bereitstellung eines sicheren und richtlinienkonformen Internetzugangs sowohl für Festnetz- als auch für Mobilfunknutzer, abgestimmt auf die Sicherheitsstufen von Swisscom.

Deep Packet Inspection (DPI)

Deep Packet Inspection (DPI) ist eine wichtige Inspektionstechnik, die in unserer SASE-basierten beemNet-Infrastruktur zum Einsatz kommt. Es analysiert die gesamte Nutzlast von Datenpaketen, nicht nur die Header-Informationen, um komplexe Verkehrsmuster und Bedrohungen in Echtzeit zu erkennen und zu kontrollieren. DPI ermöglicht erweiterte Transparenz und Filterung durch Überprüfung des Inhalts des Internetdatenverkehrs und ermöglicht so die Durchsetzung auf der Grundlage von:

- Protokollkonformität und Anomalien

- Anwendungssignaturen und -verhalten

- Eingebettete Malware, Spyware oder andere Bedrohungen

- Mögliche Datenlecks (DLP)

- Verstösse gegen Richtlinien und unangemessene Inhalte

In unserer Lösung wird DPI primär ab Security Level 2 aktiviert. Auf dieser Stufe wird der Datenverkehr, einschliesslich verschlüsselter Verbindungen, durch den TLS/SSL-Proxy entschlüsselt und inline geprüft. DPI funktioniert in Verbindung mit:

- Stateful Packet Inspection (SPI)

- URL- und IP-Filterung

- Antivirus- und Antimalware-Engines

- Systeme zur Erkennung und Abwehr von Eindringlingen (IDS/IPS)

DPI ist unerlässlich für die Erkennung komplexer Bedrohungen, die herkömmliche Firewalls umgehen, und ermöglicht die Anwendung detaillierter Sicherheitskontrollen. Seine Wirksamkeit beruht auf kontinuierlichen Aktualisierungen der Protokollerkennung, der Bedrohungssignaturen und der Verhaltensheuristiken. Als Teil des beemNet-Sicherheitssacks trägt DPI wesentlich dazu bei, bösartige Inhalte zu blockieren, Nutzungsrichtlinien durchzusetzen und die Einhaltung gesetzlicher Vorschriften zu gewährleisten - und das alles unter Beibehaltung einer nahtlosen Benutzererfahrung.

DNS-Proxy und Sicherheit

DNS Proxy & Security ist eine umfassende Lösung zum Schutz von Netzwerken und Clients auf DNS-Ebene, die fortschrittliche Filterfunktionen, Bedrohungsinformationen und Funktionen zur Datenverkehrsverwaltung kombiniert. Es umfasst die folgenden Kernkomponenten: DNS-Weiterleitung, DNS-Split-Proxy, DNS-Proxy, DNS-Bedrohungs-Feeds und DNS-Firewall.

- Der DNS-Proxy spielt eine zentrale Rolle bei der Sicherung des DNS-Verkehrs. Es nutzt Informationen von autoritativen DNS-Servern und kontinuierlich aktualisierten DNS-Reputations-Feeds, um den Zugriff auf nicht vertrauenswürdige, unbekannte oder bösartige Domänen zu blockieren, einschliesslich solcher, die mit Command & Control (C&C)-Infrastrukturen in Verbindung stehen, die von Angreifern verwendet werden. Ausserdem verbessert es die DNS-Auflösungsgeschwindigkeit und vereinfacht die DNS-Verwaltung.

- DNS-Sicherheit und -Filterung schützen vor einer Vielzahl von DNS-basierten Bedrohungen, darunter DNS-Hijacking, Reflection- und Amplification-Angriffe, Phishing, Malware, Ransomware und Botnets. Dieser Schutz wird direkt auf DNS-Ebene durchgesetzt und verhindert, dass Bedrohungen das Netzwerk oder die Endpunkte erreichen.

- Der DNS-Forwarder wird verwendet, wenn ein DNS-Server eine Anfrage nicht über seine lokalen DNS-Einträge auflösen kann und die Anfrage an einen externen Resolver weiterleiten muss.

- Der DNS Split Proxy erhöht die Effizienz, indem er interne (z. B. innerhalb einer Unternehmensdomäne) und externe DNS-Anfragen trennt und so eine optimale Routing- und Auflösungsleistung gewährleistet.

- DNS-Bedrohungsmeldungen sind dynamische, globale Datensätze, die in Echtzeit Informationen über bösartige Domänen liefern. Diese Feeds werden kontinuierlich mit Daten von Hunderten von Sensoren weltweit aktualisiert, sodass neu registrierte oder verdächtige Domains proaktiv blockiert werden können, bis ihre Reputation überprüft wurde.

- Die DNS-Firewall prüft jede DNS-Anfrage und blockiert den Zugriff auf Domänen, die als gefährlich eingestuft werden, wie z. B. Phishing-Seiten oder kompromittierte Webserver, wodurch eine weitere Sicherheitsebene hinzugefügt wird. Zusammen bilden diese Komponenten eine robuste DNS-Sicherheitsarchitektur, die nicht nur die Domain-Auflösung beschleunigt, sondern auch die Angriffsfläche erheblich reduziert, indem sie den Zugriff auf schädliche Domains so früh wie möglich verhindert.

URL & IP-Reputation

beem NGFW bietet eine Vielzahl von URL- und IP-Kategorisierungs- und Filterfunktionen in mehr als 80 URL-Kategorien, um sicheres Surfen zu ermöglichen und gleichzeitig bösartige Websites zu blockieren. Die URLs werden nach Reputation, Risiko und Vertrauenswürdigkeit kategorisiert. Neben vordefinierten Klassen unterstützt beem benutzerdefinierte Klassen, die bei Bedarf erstellt und verwaltet werden können. Hunderte Millionen von Domains und mehr als 13 Milliarden URLs werden bewertet und klassifiziert, um eine maximale Bedrohungsabdeckung zu gewährleisten.

86 vordefinierte URL-Kategorien – darunter generative KI und allgemeine Internetinhalte zur Steigerung der Mitarbeiterproduktivität, der Ausschluss ungeeigneter Seiten wie Glücksspiel oder Pornografie zur Vermeidung rechtlicher Risiken sowie Bandbreitenmanagement durch die Kontrolle von Sprach- und Videoanwendungen.

- Die URL-Datenbank wird in regelmässigen Abständen über Sicherheitspaket-Updates aktualisiert, ohne dass VOS- oder Software-Upgrades erforderlich sind.

- Echtzeit-Cloud-Abfragen von URL-Kategorien für diejenigen, die im VOS-Cache nicht kategorisiert sind

- Benutzerdefinierte URL-Kategorien basierend auf Regex und/oder fester Zeichenfolgenübereinstimmung

- Anpassbare Captive-Portal-Screens für die Durchsetzung von Richtlinien und Umleitungen

- Unterstützung für Block, Inform, Ask, Justify, Override und Authenticate vonseiten

TLS & SSL Proxy & Decryption

- Schützt vor Bedrohungen, die im verschlüsselten Datenverkehr verborgen sind, indem es den TLS/SSL-Datenverkehr aufbricht und untersucht und zusätzliche Sicherheitsrichtlinien zum Schutz von Bedrohungen und Daten anwendet.

- Leitet verschlüsselten Datenverkehr auf der Grundlage von Anwendungssignaturen weiter, scannt verschlüsselte Inhalte auf Malware und Exploit-Prävention und erkennt und verhindert Datenlecks, um die Compliance des Unternehmens zu gewährleisten.

- Unterstützung für transparent oder Split-Proxy-Modi.

- Unterstützt die TLS-Versionen 1.0, 1.1, 1.2 und 1.3 und ist vielen Sicherheitsanbietern bei der Unterstützung von TLS v1.3 voraus. Empfehlung zur Verwendung von TLS 1.3 mit TLS-Proxy: beem empfiehlt die Verwendung von TLS 1.3 für höhere Sicherheit, da es Verbesserungen zur Gewährleistung der Vertraulichkeit und Integrität der Kommunikation enthält.

- Perfect Forward Secrecy (PFS) verwendet ephemere Schlüssel, um Vertraulichkeitsprobleme zu lösen. PFS ist bei TLS 1.3 obligatorisch. Durch die Generierung eines eindeutigen Sitzungsschlüssels für jede Sitzung, die ein Benutzer initiiert, wirkt sich selbst die Kompromittierung eines einzelnen Sitzungsschlüssels nur auf die Daten aus, die in der durch diesen speziellen Schlüssel geschützten Sitzung ausgetauscht werden.

- Teile des Handshakes (Serverzertifikatwerte wie CNAME und SAN) werden verschlüsselt. Dadurch wird verhindert, dass böswillige Dritte (die auf die Prüfung von Serverzertifikaten angewiesen sind) die Verbindung abhören können.

Intrusion Detection System (IDS)

Ein Intrusion Detection System (IDS) ist eine passive Überwachungskomponente, die zur Analyse des Netzwerkverkehrs und zur Identifizierung verdächtiger oder unbefugter Aktivitäten eingesetzt wird. Es arbeitet ausserhalb des Bandes, d. h. es empfängt eine gespiegelte Kopie des Datenverkehrs, anstatt inline mit dem Datenfluss zu arbeiten. Der IDS überprüft den Datenverkehr mithilfe folgender Funktionen:

- Signaturbasierte Erkennung: Vergleicht Verkehrsmuster mit einer regelmässig aktualisierten Datenbank bekannter Bedrohungssignaturen.

- Anomaliebasierte Erkennung: Identifiziert Abweichungen von festgelegten Traffic-Baselines, um neue oder Zero-Day-Angriffe zu erkennen. Administratoren können Sicherheitslückenprofile definieren, die Erkennungsregeln, Schwellenwerte und Reaktionsmassnahmen (z. B. Warnmeldungen oder Protokollierung) festlegen.

Diese Profile können sein: - Vordefiniert, deckt typische Anwendungsfälle wie Client-Schutz, Malware-Erkennung oder betriebssystemspezifische Bedrohungen ab.

- Massgeschneidert, wobei die Regeln an die organisatorischen Anforderungen angepasst werden (z. B. nach CVSS-Score, Betriebssystem oder Verkehrsrichtung gefiltert). Der IDS protokolliert Ereignisse und erfasst optional Paketdaten zur weiteren Analyse. Diese Protokolle und Erfassungen werden in der Regel an ein zentrales Analysesystem weitergeleitet, um sie sichtbar zu machen und miteinander zu verknüpfen. zwischen VLANs oder kritischen Systemen) erhalten Unternehmen einen umfassenden Einblick in den Ost-West-Datenverkehr und können so laterale Bewegungen oder Insider-Bedrohungen erkennen.

Intrusion Prevention System (IPS)

Ein Intrusion Prevention System (IPS) ist ein Inline-Sicherheitsmechanismus, der bösartige Aktivitäten nicht nur erkennt, sondern aktiv blockiert. Im Gegensatz zu IDS sitzt IPS direkt im Datenverkehrspfad und kann Pakete in Echtzeit verwerfen oder ablehnen. Der gesamte Datenverkehr wird vor der Weiterleitung durch das IPS geleitet, sodass sofort auf erkannte Bedrohungen reagiert werden kann. Zu den Nachweismethoden gehören:

- Signaturbasierte Erkennung: Vergleicht eingehenden Datenverkehr mit einer kuratierten Datenbank bekannter Angriffssignaturen.

- Anomaliebasierte Erkennung: Vergleicht das Echtzeit-Verkehrsverhalten mit festgelegten Basiswerten, um ungewöhnliche Aktivitäten zu erkennen. Zu den Massnahmen, die vom IPS durchgesetzt werden können, gehören:

- Löschen bösartiger Pakete oder ganzer Sitzungen

- Zurücksetzen von Verbindungen auf Client- oder Serverseite

- Protokollierung von Ereignissen mit optionaler Paketerfassung

- Generieren von Warnmeldungen für Sicherheitsteams Das System verwendet Schwachstellenprofile – Sammlungen von Erkennungsregeln, die nach Kriterien wie den folgenden kategorisiert sind:

- CVSS-Bewertungsspanne

- Betriebssystem oder Anwendung

- Angriffsvektor oder Protokoll

- Regeltyp (Signatur oder Anomalie) Profile können vordefiniert oder mithilfe eines Regel-Editors, der eine Filterung nach Bedrohungs-ID, Schweregrad oder Erkennungswahrscheinlichkeit ermöglicht, individuell erstellt werden. Darüber hinaus können Administratoren ihre eigenen benutzerdefinierten Regeln in Standardformaten (z. B. Snort-kompatibel) hochladen, die kompiliert und auf den Datenverkehr angewendet werden. Um Dienstunterbrechungen zu vermeiden, unterstützt das System die asynchrone Regelkompilierung, d. h. neue Regeln können im Hintergrund vorbereitet werden, während die bisherigen Regeln weiterhin aktiv bleiben. Für eine detaillierte Steuerung können Schwellenwerte und Ausnahmen konfiguriert werden, sodass beispielsweise bestimmte IP-Adressen bestimmte Regeln umgehen können oder Aktionen basierend auf Trefferquoten innerhalb definierter Zeitintervalle eingeschränkt werden können. Ein IPS spielt eine entscheidende Rolle bei der Verhinderung der Ausnutzung von Schwachstellen und stellt sicher, dass unbefugter Datenverkehr abgefangen wird, bevor er geschützte Ressourcen erreicht.

Malware- und Antiviren-Scanning

Der Malware-Schutz ist ein Kernelement des beemNet-Sicherheitsstacks und wurde entwickelt, um schädliche Software zu erkennen und zu blockieren, bevor sie Endgeräte oder Netzwerke gefährden kann. Dazu gehören Bedrohungen wie Viren, Würmer, Trojaner, Ransomware, Spyware und anderer unerwünschter Code, der versuchen kann, Daten zu stehlen oder Dienste zu stören. Um einen robusten Schutz zu gewährleisten, integriert beemNet die Malware-Erkennung direkt in seine Pipeline zur Überprüfung des Datenverkehrs. Diese Überprüfung wird in Echtzeit durchgeführt und gilt sowohl für Web- als auch für E-Mail-Protokolle. Sie unterstützt:

- Multi-Protokoll-Überprüfung: Überprüft den Datenverkehr über häufig verwendete Protokolle wie HTTP, FTP, SMTP, POP3, IMAP und MAPI.

- Bidirektionale Analyse: Überprüft sowohl Upload- als auch Download-Streams, um Malware zu identifizieren, die versucht, in das Netzwerk einzudringen oder es zu verlassen.

- Dateitypfilterung: Filterung nach Dateiformat, MIME-Typ oder Signatur, um die Zustellung schädlicher Inhalte zu verhindern.

- Richtlinienbasierte Durchsetzung: Wendet vordefinierte oder benutzerdefinierte Aktionen (z. B. "Alarm", "Verweigern", "Ablehnen") in Übereinstimmung mit den Security Policies des Unternehmens an.

Diese Fähigkeit ist ab der Security Level2 verfügbar und spielt eine Schlüsselrolle beim Schutz von Benutzern in allen angeschlossenen Netzwerken.

Administratoren können benutzerdefinierte Malware-Schutzprofile konfigurieren und dabei Folgendes festlegen:

- Die Protokolle und Anweisungen zum Scannen (z. B. nur herunterladen oder in beide Richtungen).

- Dateitypen oder Kategorien, die in den Scanbereich aufgenommen werden sollen.

- Durchsetzungsmassnahmen für erkannte Bedrohungen: "Warnung", "Zulassen", "Ablehnen", "Zurückweisen". Profile können auch Tags und Metadaten für Filterung, Berichterstellung und Richtlinienzuweisung enthalten. Protokolle aus der Malware-Erkennung können zur Korrelation und Incident Response an eine zentrale Analyseplattform weitergeleitet werden. Malware-Schutz ist eine grundlegende Funktion zum Verhindern von Kompromittierungen, Datenlecks und Systemstörungen auf allen verbundenen Geräten und Diensten.

Antivirus (AV)

Antivirus-Scans (AV) sind eine Kernfunktion von Netzwerk- und Endpunkt-Sicherheitsplattformen, die darauf ausgelegt sind, bekannte Malware anhand von Mustererkennung und Verhaltensanalysen zu erkennen und zu verhindern. Es dient als erste Verteidigungslinie gegen weit verbreitete Bedrohungen wie dateibasierte Viren, Trojaner, Ransomware und anderen Schadcode. AV-Engines arbeiten in der Regel auf der Grundlage von:

- Signaturbasierte Erkennung: Abgleich von Dateien und Payloads mit einer Datenbank bekannter Malware-Hashes und -Muster.

- Heuristik und Verhaltensanalyse: Identifizierung verdächtiger Verhaltensweisen wie Selbstreplikation, Code-Injektion oder abnormaler Dateisystemzugriff.

- Echtzeit-Updates: Kontinuierlich aktualisierte Signaturdatenbanken, um neu entdeckte Bedrohungen zu bekämpfen. Der Virenscan ist integriert in:

- Überprüfung des Webdatenverkehrs (HTTP, HTTPS)

- E-Mail-Scannen (SMTP, POP3, IMAP, MAPI)

- Datei-Downloads und -Uploads

- Offline-Datei-Scans in Cloud-Speichern oder über API-gesteuerte Inspektions Sicherheitsrichtlinien können konfiguriert werden, um Durchsetzungsmassnahmen festzulegen, wenn Malware erkannt wird:

Zulassen(nur protokollieren)Alarm(Benachrichtigung auslösen)Ablehnen(Zustellung blockieren)Ablehnen(Verbindung aktiv trennen)- "Empfohlene Massnahme" (basierend auf Risikobewertung oder voreingestellten Richtlinien) Die AV-Prüfung ist eine wichtige Komponente in umfassenden Verteidigungsstrategien, insbesondere in Kombination mit Sandboxing, Reputationsdiensten und Systemen zur Erkennung von Anomalien. Bei korrekter Konfiguration bietet die AV-Überprüfung einen wirksamen Basisschutz bei minimaler Beeinträchtigung der Leistung.

Application Layer Gateway (ALG)

Das Application Layer Gateway (ALG) ist eine Netzwerkfunktion, die die korrekte Verarbeitung von Anwendungsprotokollen erleichtert, die dynamische Portzuweisungen und eingebettete IP-Adressierung erfordern, insbesondere wenn der Datenverkehr einer NAT (Network Address Translation) oder einer Firewall-Prüfung unterliegt. Bestimmte Protokolle wie FTP, SIP, PPTP, TFTP und IKE ESP richten sekundäre Datensitzungen ein oder enthalten IP- und Port-Informationen in ihrer Nutzlast. Ohne ALG schlagen diese Sitzungen häufig fehl, wenn sie NAT-Geräte oder strenge Firewalls passieren, da dynamische Verbindungen nicht korrekt übersetzt oder zugelassen werden.

ALG arbeitet nach folgenden Grundsätzen:

- Interpretation des Kontrollverkehrs bestimmter Anwendungsprotokolle

- Ändern eingebetteter IP-Adressen und Ports nach Bedarf für NAT-Traversal

- Dynamisches Erstellen temporärer Firewall-Regeln (Pinhole-Regeln), um legitimen Rückverkehr zuzulassen

- Aufrechterhaltung der Sitzungserkennung zum Entfernen von Regeln bei Beendigung von Sitzungen

Anwendungsbeispiel: FTP im aktiven Modus

Im aktiven FTP-Modus werden zwei Sitzungen erstellt:

- Eine Steuerungssitzung (z. B. Port 21) zur Verwaltung von Befehlen wie Verzeichnislisten oder Dateiaktionen.

- Eine Datensitzung, bei der der Server eine Verbindung zum Client herstellt, um Dateien zu übertragen.

Ohne ALG können Firewalls oder NAT-Geräte die eingehende Datensitzung nicht erkennen oder zulassen, insbesondere wenn sich der Client hinter einer privaten IP-Adresse befindet. ALG überprüft den Kontrollkanal, extrahiert die erforderlichen IP-/Port-Informationen, schreibt sie entsprechend um und öffnet eine kleine Öffnung in der Firewall oder dem NAT-Gerät, damit die Sitzung erfolgreich durchgeführt werden kann.

Integration des Zugangsnetzes

Integration mit beem Office über die beemNet-Option

Die Integration von beem Office in beemNet erfolgt über eine standortspezifische beemNet-Option. Dadurch können alle Geräte an diesem Standort durch den beemNet-Sicherheitsperimeter geschützt werden. Der beem Office-Router (z. B. Centro Business Router) stellt die Verbindung zu den beemNet-PoPs her und ermöglicht so einen sicheren, richtlinienkonformen Internetzugang für alle verbundenen Geräte.

Integration mit Smart Business Connect (ohne BNS)

Smart Business Connect-Leitungen können durch Aktivierung einer beemNet-Option für die jeweilige Verbindung in beemNet integriert werden. Die Integration unterstützt derzeit nur Smart Business Connect-Leitungen ohne die Option Business Network Solution (BNS). Diese Einschränkung gilt für die erste Einführungsphase der beemNet-Integration.

Die Integration mit NATEL® GO erfolgt über die Option beemNet.

Mobilfunknutzer mit einem NATEL® GO-Vertrag können durch die Aktivierung einer Benutzerlizenz in das beemNet-Ökosystem integriert werden. Sobald eine Verbindung zu einer Benutzeridentität hergestellt wurde, wird der Datenverkehr über die beem App gesichert, wodurch eine verschlüsselte, richtlinienkonforme Kommunikation über jedes Netzwerk (z. B. WLAN, Mobilfunk) gewährleistet ist.

Integration mit dem Swisscom Mobilfunknetz über Protect & Connect-Benutzerlizenzen

Benutzer ohne ein Business Mobile-Abonnement können mit einer Protect & Connect-Lizenz eingebunden werden. Damit erhalten sie Zugriff auf die beemNet-Dienste auf bis zu einem Gerät und können die beem App nutzen. Die Protect & Connect-Lizenz stellt sicher, dass der Datenverkehr durch die Swisscom-Sicherheitsschicht geleitet wird, wobei alle Security Leveln und -kontrollen angewendet werden.

Verschleierung der IP-Adresse des Endpunkts

Die Funktion "Endpunkt-IP-Adressverschleierung" stellt sicher, dass die IP-Adressen von Client-Geräten und Standorten, die mit beem gesichert sind, verborgen bleiben. Erreicht wird dies durch den Einsatz von "Carrier-Grade Network Address Translation (CGNAT)", einer Technik, die den in RFC 6598 spezifizierten gemeinsamen Adressraum nutzt, der für Netze von Dienstanbietern wie Swisscom gedacht ist. Durch den Einsatz von CGNAT behandelt beem die IP-Adressen der Kunden als privat und hält sie vor dem öffentlichen Internet verborgen. Folglich sehen Website-Betreiber und ähnliche Einrichtungen nur eine generische öffentliche IP-Adresse aus einem gemeinsamen Pool öffentlicher IP-Adressen, wodurch sichergestellt wird, dass die tatsächlichen IP-Adressen der Besucher von beem verborgen und geschützt bleiben. Dadurch wird verhindert, dass Websites die IP-Adressen einzelner Geräte sehen und verfolgen können. Dadurch werden Datenschutz und Sicherheit verbessert und ein besserer Schutz vor gezielten Angriffen wie Denial-of-Service (DoS) und Social Engineering gewährleistet.

Maskierung der Identität der Quelle (Benutzer)

Um die Privatsphäre der Benutzer zu schützen und Endpunkte vor gezielten Angriffen zu schützen, wird die öffentliche IP-Adresse der Benutzergeräte beim Zugriff auf das Internet verschleiert. Dadurch wird sichergestellt, dass die tatsächliche Quelladresse für externe Stellen nicht sichtbar ist, was die Rückverfolgbarkeit und die Angriffsfläche verringert. Selbst bei aktivierter Cloaking-Funktion stellen wir stets sicher, dass die im Internet angezeigte gemeinsame öffentliche IP-Adresse eine Schweizer Adresse ist.

Einheitliches Bedrohungsmanagement

E-Mail-Sicherheit für SMTP, IMAP, MAPI und POP3

Die E-Mail-Sicherheit wird über einen Proxy bereitgestellt, der E-Mail-Protokolle wie SMTP, IMAP, POP3 und MAPI überprüft. Die Inspektion umfasst:

- Signaturbasierte Malware-Erkennung

- Spam- und Phishing-Filterung

- Inhalt und Anhang scannen

- Blockierung bösartiger Absender und Domänen

Feste IPs sind für die Kommunikation von Server zu Server erforderlich. Diese Funktion ist ab der Premium Security Edition verfügbar und ergänzt umfassendere Data Loss Prevention (DLP)-Strategien.

IN-2-OUT-Verkehr

Internetzugang über beemNet

Der gesamte ausgehende Internetverkehr wird über die beemNet-Infrastruktur geleitet, wobei Richtlinien auf DNS-, IP- und Anwendungsebene durchgesetzt werden. Benutzer profitieren von URL-Filterung, Deep Packet Inspection (DPI), TLS/SSL-Entschlüsselung und Bedrohungsbewertungsdiensten. Swisscom kann die Bandbreite pro Gerät oder Standort drosseln, um ein einheitliches Schutzniveau in ihrer gemeinsam genutzten Infrastruktur zu gewährleisten.

WARNING

Dienste, die öffentliche IPs benötigen (z.B. dynDNS), sind aufgrund des IP-Cloaking nicht mit beemNet kompatibel.