beemNet

beemNet est un réseau privé qui protège tous les appareils et réseaux connectés contre les cybermenaces provenant d'internet, tout en renforçant la confidentialité grâce à une anonymisation et un cryptage ciblés.

Les clients peuvent choisir parmi quatre Security Editions, chacune adaptée aux différents besoins de protection au sein du beem Hub :

Chaque Security Edition s'appuie sur la précédente, les niveaux supérieurs incluant toutes les fonctionnalités des niveaux inférieurs.

Les Editions Essential et Standard sont conçues comme des offres "Activation-Business" hautement standardisées. À partir de l'Edition Standard, un locataire dédié est mis à disposition, ce qui permet des mises à niveau transparentes vers les Security Editions supérieures.

Accès à beemNet

L'accès au réseau beemNet est autorisé par des licences utilisateur et de localisation. Les licences de localisation sont des options beemNet qui sont combinées à la connexion au site, l'intégrant ainsi dans le réseau beemNet. Les licences d'utilisateur avec un abonnement mobile sont intégrées dans le service en activant une option beemNet offerte par Swisscom pour la connexion concernée et en liant la connexion à une identité d'utilisateur. Cela rend les fonctionnalités associées disponibles pour l'utilisateur authentifié.

Les utilisateurs qui ne disposent pas d'une connexion mobile ou dont la connexion mobile ne peut pas être combinée avec le service peuvent être intégrés au service avec une licence utilisateur sans abonnement mobile (« licence Protect ») proposée séparément par Swisscom.

L'infrastructure

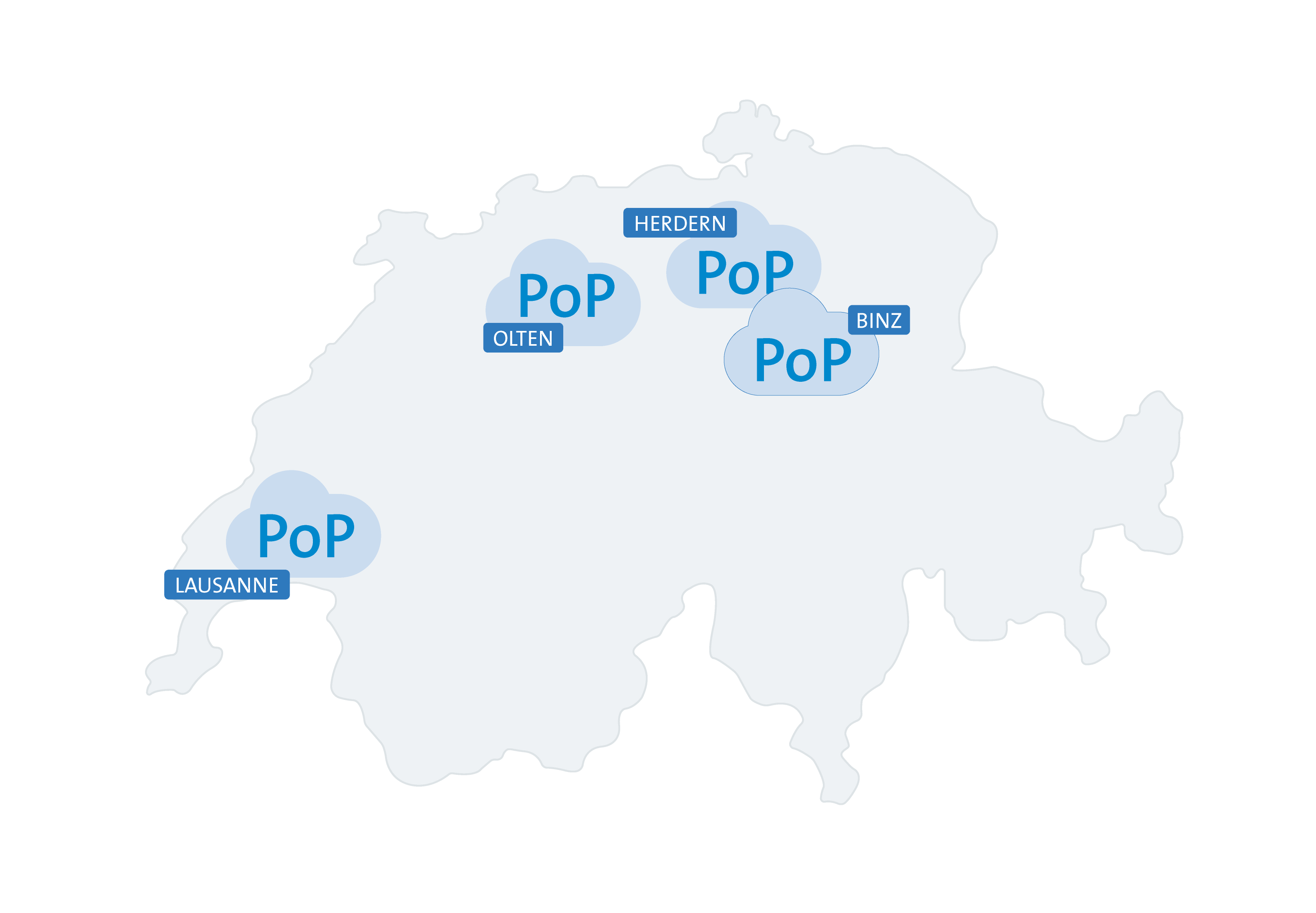

Swisscom exploite quatre points de présence (PoP) redondants sur le plan géographique en Suisse, dotés de mécanismes de basculement automatique intégrés afin de garantir la disponibilité continue du service sur tous les sites.

Firewall as a Service (FWaaS) et Secure Web Gateway (SWG)

FWaaS permet d'identifier les applications grâce à diverses caractéristiques, telles que l'inspection approfondie des paquets (DPI) de la couche 7, l'URL, les numéros de protocole et de port, les adresses IP de destination, etc. Ce système est utilisé en combinaison avec un contrôle complet basé sur des règles. Le proxy DNS sécurise les entrées DNS à l'aide d'informations provenant de serveurs DNS faisant autorité et de flux de réputation DNS afin de bloquer l'accès aux sites web non fiables ou malveillants. La réputation, la catégorisation et le filtrage des URL et des IP permettent de naviguer en toute sécurité et de bloquer les sites web nuisibles. Le proxy TLS/SSL ouvre et inspecte le trafic crypté pour détecter les menaces et empêcher les fuites de données. L'IPS détecte et prévient les vulnérabilités sur la base de signatures et d'anomalies. La mise à jour des signatures de vulnérabilités et la détection des anomalies en temps réel garantissent une protection continue.

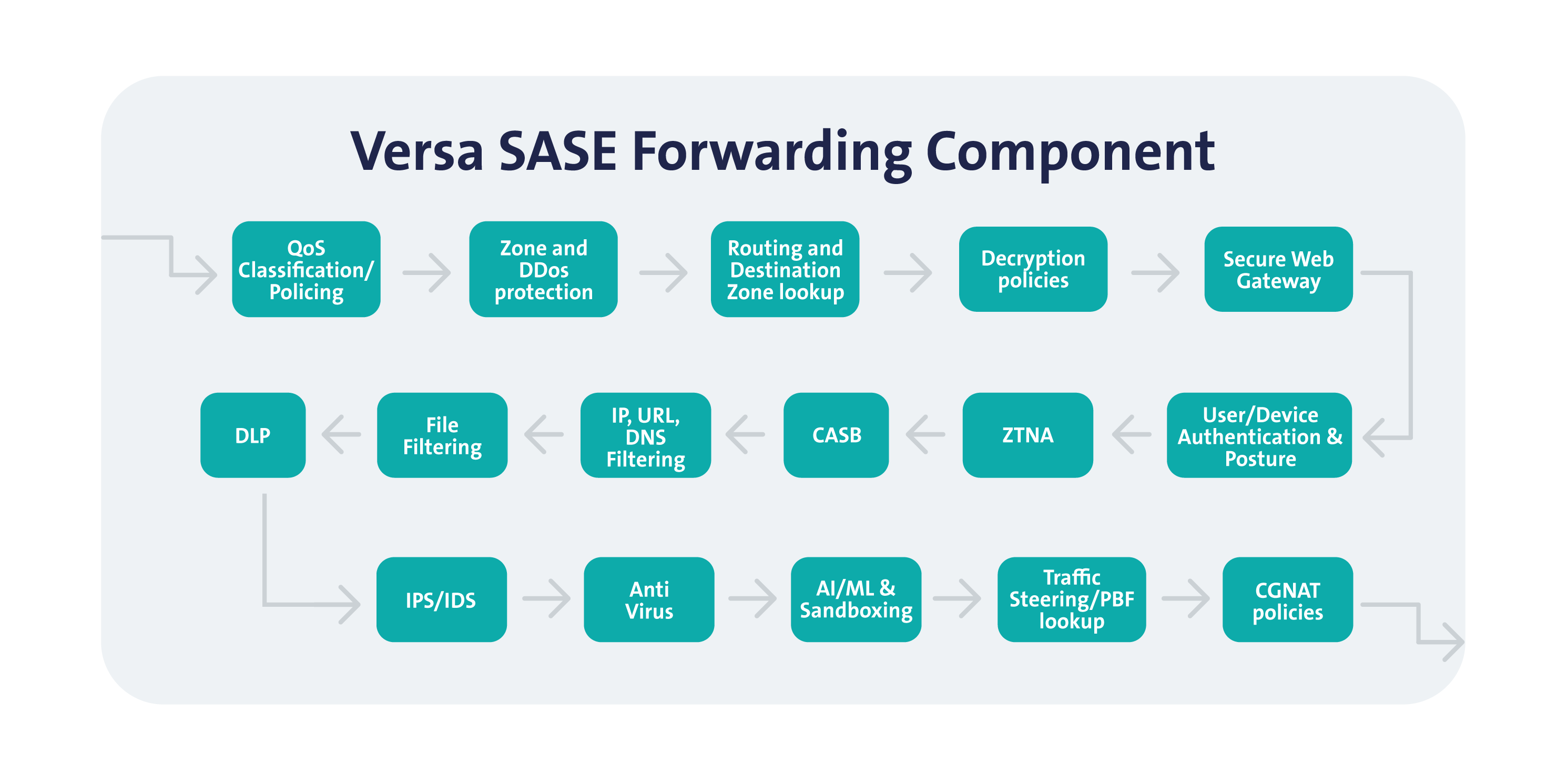

Figure : Composant de transfert Versa SASE illustrant la sécurité multicouche et le pipeline de traitement du trafic au sein de l'infrastructure beemNet.

Une gestion, une protection et une surveillance efficaces constituent les fondements d'un contrôle d'accès web sécurisé. Des Policies prédéfinies et la priorisation de la bande passante optimisent le trafic web. La défense contre les menaces offre une protection complète contre les sites web malveillants et permet de réagir rapidement aux nouveaux schémas d'attaque. La prévention en temps réel des fuites de données sécurise les transmissions de données non autorisées et garantit la conformité aux réglementations. La sécurité pour les employés mobiles permet un accès protégé au web depuis n'importe quel endroit et n'importe quel appareil. La surveillance en temps réel assure un contrôle et un blocage transparents des contenus inappropriés afin de garantir un accès sécurisé et géré au web. Ensemble, ces composants forment une solution de sécurité holistique pour un accès web sécurisé et géré :

- Pare-feu avec inspection d’états

- Visibilité de l'application

- Pare-feu de nouvelle génération

- Filtrage IP

La capacité d'identification des applications du FWAAS permet d'identifier toutes les applications grâce à des fonctions telles que l'inspection approfondie des paquets (DPI) de la couche 7, l'URL, les numéros de protocole et de port, les adresses IP de destination et bien plus encore, le tout associé à un contrôle complet basé sur des politiques.

Inspection dynamique des paquets (SPI)

L'inspection des paquets avec état (SPI) est une fonctionnalité de sécurité essentielle intégrée à notre plateforme SASE afin d'offrir une protection pare-feu intelligente et contextuelle pour tout le trafic Internet. Contrairement au filtrage sans état, qui évalue uniquement les paquets individuels, le SPI suit l'état et le contexte complets des sessions réseau, ce qui permet à la plateforme de prendre des décisions éclairées quant à la légitimité du trafic. Dans notre solution, le SPI est appliqué via des règles de protection Internet, qui sont appliquées par locataire et évaluent dynamiquement le trafic en fonction d'une combinaison de critères de correspondance (par exemple, applications, utilisateurs, géolocalisation, adresses IP et protocoles) et d'actions de sécurité prédéfinies (par exemple, « autoriser », « refuser » ou « inspection basée sur le profil »). SPI garantit que le trafic est évalué non seulement en fonction de la source et de la destination, mais également en fonction des modèles comportementaux et de la conformité au protocole. Par exemple, il peut reconnaître et valider la séquence correcte d'une négociation TCP ou détecter les écarts par rapport au comportement normal d'une session, rejetant automatiquement les connexions suspectes ou mal formées. La logique d'inspection est intégrée au moteur d'application du pare-feu et fonctionne de concert avec :

- Filtrage des applications et des URL

- IPS (Système de prévention des intrusions)

- Inspection approfondie des paquets (DPI)

- Décryptage TLS/SSL

- Réputation IP et sécurité DNS

- Politiques d'accès basées sur les rôles et l'identité

Cette approche en couches permet à SPI d'être très efficace pour détecter les détournements de session, les abus de protocole et les connexions usurpées tout en maintenant la performance grâce à un traitement optimisé au point de présence (PoP). Dans le cadre de l'architecture beemNet, SPI joue un rôle clé dans la fourniture d'un accès internet sécurisé et conforme aux Policies pour les utilisateurs fixes et mobiles, en accord avec les niveaux de sécurité de Swisscom.

Inspection approfondie des paquets (DPI)

L'inspection approfondie des paquets (DPI) est une technique d'inspection clé utilisée dans notre infrastructure beemNet basée sur SASE. Il analyse l'intégralité des paquets de données, et pas seulement les informations d'en-tête, afin de détecter et de contrôler en temps réel les modèles de trafic complexes et les menaces. Le DPI offre une visibilité et un filtrage avancés en examinant le contenu du trafic Internet, ce qui permet une application basée sur :

- Conformité au protocole et anomalies

- Signatures et comportements des applications

- Logiciels malveillants, logiciels espions ou autres menaces intégrés

- Fuites potentielles de données (DLP)

- Violations des politiques et contenu inapproprié

Dans notre solution, le DPI est principalement activé à partir du Security Level 2. À ce stade, le trafic, y compris les connexions cryptées, est décrypté par le proxy TLS/SSL et inspecté en ligne. Le DPI fonctionne en conjonction avec :

- Pare-feu avec inspection d’états

- Filtrage des URL et des adresses IP

- Moteurs antivirus et anti-malware

- Systèmes de détection et de prévention des intrusions (IDS/IPS)

Le DPI est essentiel pour détecter les menaces avancées qui contournent les pare-feu traditionnels et permet l'application de contrôles de sécurité granulaires. Son efficacité repose sur des mises à jour continues de la reconnaissance des protocoles, des signatures de menaces et des heuristiques comportementales. En tant qu'élément de la pile de sécurité beemNet, l'IAP contribue de manière significative à la capacité de bloquer les contenus malveillants, d'appliquer des politiques d'utilisation et de garantir la conformité réglementaire, tout en maintenant une expérience utilisateur transparente.

Proxy DNS et sécurité

DNS Proxy & Security est une solution complète conçue pour protéger les réseaux et les clients au niveau de la couche DNS en combinant des fonctionnalités avancées de filtrage, de renseignements sur les menaces et de gestion du trafic. Il comprend les composants principaux suivants : DNS Forwarder, DNS Split Proxy, DNS Proxy, DNS Threat Feeds et DNS Firewall.

- Le proxy DNS joue un rôle central dans la sécurisation du trafic DNS. Il exploite les informations provenant de serveurs DNS faisant autorité et de flux de réputation DNS continuellement mis à jour afin de bloquer l'accès aux domaines non fiables, inconnus ou malveillants, y compris ceux associés aux infrastructures de commande et de contrôle (C&C) utilisées par les attaquants. Il améliore également la vitesse de résolution DNS et simplifie la gestion DNS.

- La sécurité et le filtrage DNS protègent contre un large éventail de menaces basées sur le DNS, notamment le détournement DNS, les attaques par réflexion et amplification, l'hameçonnage, les logiciels malveillants, les ransomwares et les botnets. Cette protection est appliquée directement au niveau de la couche DNS, empêchant ainsi les menaces d'atteindre le réseau ou les terminaux.

- Le transitaire DNS est utilisé lorsqu'un serveur DNS ne peut pas résoudre une requête à l'aide de ses tables DNS locales et doit transmettre la demande à un résolveur externe.

- Le proxy DNS Split améliore l'efficacité en séparant les requêtes DNS internes (par exemple, au sein d'un domaine d'entreprise) et externes, garantissant ainsi des performances optimales en matière de routage et de résolution.

- Les flux de menaces DNS sont des ensembles de données dynamiques et globaux qui fournissent des informations en temps réel sur les domaines malveillants. Ces flux sont mis à jour en continu à partir des données fournies par des centaines de capteurs répartis dans le monde entier, ce qui permet de bloquer de manière proactive les domaines nouvellement enregistrés ou suspects jusqu'à ce que leur réputation soit vérifiée.

- Le pare-feu DNS inspecte chaque requête DNS et bloque l'accès aux domaines identifiés comme dangereux, tels que les sites d'hameçonnage ou les serveurs web compromis, ajoutant ainsi une couche supplémentaire de sécurité. Ensemble, ces composants forment une architecture de sécurité DNS robuste qui accélère non seulement la résolution des domaines, mais réduit également considérablement la surface d'attaque en empêchant l'accès aux domaines malveillants dès que possible.

Réputation d'URL et d'IP

beem NGFW offre un ensemble riche de capacités de catégorisation et de filtrage d'URL et d'IP dans plus de 80 catégories d'URL afin de permettre une navigation sûre tout en bloquant les sites malveillants. Les URL sont classés en fonction de leur réputation, de leur risque et de leur fiabilité. En plus des classes prédéfinies, beem prend en charge les classes définies par l'utilisateur/personnalisées qui peuvent être créées et gérées selon les besoins. Des centaines de millions de domaines et plus de 13 milliards d'URL sont évalués et classés pour une couverture maximale des menaces.

86 catégories d'URL prédéfinies, dont l'IA générative et l'Internet en général, pour améliorer la productivité des employés ; les sites inappropriés comme les jeux d'argent ou la pornographie pour éviter toute responsabilité légale ; et la gestion de la bande passante, y compris les sites vocaux et vidéo.

- La base de données URL est mise à jour périodiquement par l'intermédiaire des mises à jour des progiciels de sécurité, sans qu'il soit nécessaire de procéder à des mises à jour du système de surveillance ou du logiciel.

- Recherche en temps réel dans le nuage des catégories d'URL pour celles qui ne sont pas classées dans le cache de VOS

- Catégories d'URL personnalisées basées sur Regex et/ou la correspondance de chaînes fixes

- Écrans personnalisables du portail captif pour l'appli de la politique et la redirection

- Prise en charge des pages de blocage, d'information, de demande, de justification, d'annulation et d'authentification

Proxy et décryptage TLS et SSL

- Protège contre les menaces cachées dans le trafic crypté en décryptant et en inspectant le trafic TLS/SSL et en appliquant des règles de sécurité supplémentaires pour la protection des menaces et des données.

- Dirige le trafic crypté en fonction des signatures d'appli, analyse le contenu crypté pour prévenir les logiciels malveillants et les exploits, et détecte et prévient les fuites de données afin d'assurer la conformité de l'entreprise.

- Prise en charge des modes transparent ou fractionné.

- Prend en charge les versions 1.0, 1.1, 1.2 et 1.3 de TLS et a pris de l'avance sur de nombreux fournisseurs de sécurité en ce qui concerne la prise en charge de TLS v1.3. Recommandation d'utilisation de TLS 1.3 avec TLS Proxy : beem recommande l'utilisation de TLS 1.3 pour une plus grande sécurité car il intègre des améliorations visant à garantir la confidentialité et l'intégrité des communications.

- Le Perfect Forward Secrecy (PFS) utilise des clés éphémères pour résoudre les problèmes de confidentialité. Le PFS est obligatoire avec TLS 1.3. En générant une clé de session unique pour chaque session initiée par un utilisateur, même la compromission d'une seule clé de session n'affectera pas d'autres données que celles échangées dans la session spécifique protégée par cette clé particulière.

- Certaines parties de la poignée de main (valeurs du certificat du serveur telles que CName et SAN) sont cryptées. Cela permet d'éviter que des tiers malveillants (qui s'appuient sur l'examen des certificats de serveur) n'écoutent la connexion.

Système de détection d'intrusion (IDS)

Un système de détection d'intrusion (IDS) est un composant de surveillance passive utilisé pour analyser le trafic réseau et identifier les activités suspectes ou non autorisées. Il fonctionne hors bande, ce qui signifie qu'il reçoit une copie miroir du trafic plutôt que d'être en ligne avec le flux. Le système IDS inspecte le trafic à l'aide des éléments suivants :

- Détection basée sur les signatures : compare les modèles de trafic à une base de données régulièrement mise à jour contenant les signatures de menaces connues.

- Détection basée sur les anomalies : identifie les écarts par rapport aux références établies en matière de trafic afin de détecter les attaques nouvelles ou zero-day. Les administrateurs peuvent définir des profils de vulnérabilité qui spécifient les règles de détection, les seuils et les mesures à prendre (par exemple, alerte ou journalisation).

Ces profils peuvent être : - Prédéfinis, couvrant les cas d'utilisation courants tels que la protection des clients, la détection des logiciels malveillants ou les menaces spécifiques à un système d'exploitation.

- Personnalisé, où les règles sont adaptées aux besoins de l'organisation (par exemple, filtrées par score CVSS, système d'exploitation ou direction du trafic). Le système IDS enregistre les événements et capture, si nécessaire, les données des paquets pour une analyse plus approfondie. Ces journaux et captures sont généralement transmis à un système d'analyse centralisé pour plus de visibilité et de corrélation. En plaçant des IDS aux jonctions internes (par exemple, entre des VLAN ou des systèmes critiques), les organisations bénéficient d'une visibilité approfondie sur le trafic est-ouest, ce qui leur permet de détecter les mouvements latéraux ou les menaces internes.

Système de prévention des intrusions (IPS)

Un système de prévention des intrusions (IPS) est un mécanisme de sécurité en ligne qui non seulement détecte les activités malveillantes, mais les bloque également de manière proactive. Contrairement à l'IDS, l'IPS se trouve directement dans le chemin du trafic et peut supprimer ou rejeter des paquets en temps réel. Tout le trafic passe par l'IPS avant d'être transféré, ce qui permet de réagir immédiatement aux menaces détectées. Les méthodes de détection comprennent :

- Détection basée sur les signatures : compare le trafic entrant à une base de données organisée contenant des signatures d'attaques connues.

- Détection basée sur les anomalies : compare le comportement du trafic en temps réel à des références établies afin de détecter toute activité inhabituelle. Les actions pouvant être appliquées par l'IPS comprennent :

- Suppression de paquets malveillants ou de sessions entières

- Réinitialisation des connexions depuis le client ou le serveur

- Enregistrement des événements avec capture de paquets facultative

- Génération d'alertes pour les équipes de sécurité Le système utilise des profils de vulnérabilité, qui sont des ensembles de règles de détection classées selon des critères tels que :

- Plage de scores CVSS

- Système d'exploitation ou application

- Vecteur d'attaque ou protocole

- Types de règles (signature ou anomalie) Les profils peuvent être prédéfinis ou personnalisés à l’aide d’un éditeur de règles permettant de filtrer par identifiant de menace, niveau de gravité ou degré de confiance dans la détection. De plus, les administrateurs peuvent importer leurs propres règles personnalisées dans des formats standard (par exemple, compatibles avec Snort), qui sont compilées et appliquées au trafic réseau. Pour éviter toute interruption du service, le système prend en charge la compilation asynchrone des règles, ce qui signifie que les nouvelles règles peuvent être préparées en arrière-plan pendant que les règles existantes restent actives. Pour un contrôle plus précis, il est possible de configurer des seuils et des exceptions, permettant, par exemple, à certaines adresses IP de contourner des règles spécifiques, ou de limiter les actions en fonction du taux de déclenchement sur des intervalles de temps définis. Un système de prévention des intrusions (IPS) joue un rôle essentiel dans la prévention de l’exploitation des vulnérabilités et garantit que le trafic non autorisé est intercepté avant d’atteindre les ressources protégées.

Analyse des malwares et des antivirus

La protection contre les malwares est un élément central de la pile de sécurité beemNet. Elle est conçue pour détecter et bloquer les logiciels malveillants avant qu'ils ne puissent compromettre les terminaux ou les réseaux. Cela inclut des menaces telles que les virus, vers, chevaux de Troie, rançongiciels, logiciels espions et autres codes indésirables susceptibles de tenter d’exfiltrer des données ou de perturber les services. Pour garantir une protection robuste, beemNet intègre la détection des logiciels malveillants directement dans son pipeline d'inspection du trafic. Cette inspection est effectuée en temps réel et s'applique aux protocoles web et mail, prenant en charge :

- Inspection multiprotocole : analyse le trafic sur les protocoles couramment utilisés, notamment HTTP, FTP, SMTP, POP3, IMAP et MAPI.

- Analyse bidirectionnelle : inspecte les flux en entrée et en sortie afin d’identifier les malwares tentant d’entrer dans ou de quitter le réseau.

- Filtrage par type de fichier : filtre basé sur le format de fichier, le type MIME ou la signature afin d’empêcher la livraison de contenus malveillants.

- Mise en application basée sur la Policy : Applique des actions prédéfinies ou personnalisées (par exemple, "Alerte", "Refus", "Rejet") conformément aux Security Policies de l'entreprise.

Cette capacité est disponible à partir du Security Level 2 et joue un rôle clé dans la protection des utilisateurs sur tous les réseaux connectés.

Les administrateurs peuvent configurer des profils de protection contre les logiciels malveillants personnalisés, en définissant :

- Les protocoles et les directions à analyser (par exemple, uniquement les téléchargements ou les deux sens).

- Les types ou catégories de fichiers à inclure dans le périmètre d’analyse.

- Mesures coercitives pour les menaces détectées : « Alerter », « Autoriser », « Refuser », « Rejeter ». Les profils peuvent également inclure des balises et des métadonnées à des fins de filtrage, de création de rapports et d'attribution de politiques. Les journaux issus de la détection des logiciels malveillants peuvent être transmis à une plateforme d'analyse centralisée pour être corrélés et faire l'objet d'une réponse aux incidents. La protection contre les logiciels malveillants est une fonctionnalité fondamentale pour prévenir les compromissions, les fuites de données et les perturbations du système sur tous les appareils et services connectés.

Antivirus (AV)

L'analyse antivirus (AV) est une fonctionnalité essentielle des plateformes de sécurité réseau et des terminaux, conçue pour détecter et empêcher les logiciels malveillants connus à l'aide de la reconnaissance de signatures et de l'analyse comportementale. Il sert de première ligne de défense contre les menaces répandues telles que les virus basés sur des fichiers, les chevaux de Troie, les ransomwares (rançongiciels) et autres codes malveillants. Les moteurs AV fonctionnent généralement selon les principes suivants :

- Détection basée sur les signatures : comparaison des fichiers et des charges utiles avec une base de données contenant les hachages et les modèles connus des logiciels malveillants.

- Heuristique et analyse comportementale : identification des comportements suspects, tels que l'auto-réplication, l'injection de code ou l'accès anormal au système de fichiers.

- Mises à jour en temps réel : bases de données de signatures continuellement mises à jour pour faire face aux nouvelles menaces découvertes. L'analyse antivirus est intégrée avec :

- Inspection du trafic Web (HTTP, HTTPS)

- Analyse des e-mails (SMTP, POP3, IMAP, MAPI)

- Téléchargements et envois de fichiers

- Analyse hors ligne des fichiers dans le stockage cloud ou via une inspection pilotée par API Les Security Policies peuvent être configurées pour spécifier les mesures à appliquer en cas de détection d'un logiciel malveillant :

- « Autoriser » (enregistrement dans le journal uniquement)

- « Alerter » (déclencher une notification)

- « Refuser » (bloquer la livraison)

- « Rejeter » (couper activement la connexion)

- « Action recommandée » (basée sur le score de risque ou les paramètres prédéfinis de la politique) L’inspection antivirus constitue une couche essentielle dans les stratégies de défense en profondeur, en particulier lorsqu’elle est combinée à des environnements de sandboxing (également appelé bac à sable), des services de réputation et des systèmes de détection d’anomalies. Lorsqu'elle est correctement configurée, l'analyse antivirus offre une protection de base efficace avec un impact minimal sur les performances.

Passerelle de la couche application (ALG)

La passerelle de couche application (ALG) est une fonction réseau qui facilite le traitement correct des protocoles d'application nécessitant des attributions de ports dynamiques et un adressage IP intégré, en particulier lorsque le trafic est soumis à la traduction d'adresses réseau (NAT) ou à l'inspection par un pare-feu. Certains protocoles, tels que FTP, SIP, PPTP, TFTP et IKE ESP, établissent des sessions de données secondaires ou incluent des informations sur l'adresse IP et le port dans leur charge utile. Sans ALG, ces sessions échouent souvent lors de la traversée de périphériques NAT ou de pare-feu stricts, car les connexions dynamiques ne sont pas correctement traduites ou autorisées.

ALG fonctionne selon les principes suivants :

- Interprétation du trafic de contrôle de protocoles d'application spécifiques

- Modification des adresses IP et des ports intégrés selon les besoins pour le franchissement de NAT (NAT traversal)

- Création dynamique de règles de pare-feu temporaires (pinholes) pour autoriser le trafic de retour légitime

- Maintenir la reconnaissance des sessions pour supprimer les règles lorsque les sessions se terminent

Exemple d'utilisation : FTP en mode actif

En mode FTP actif, deux sessions sont créées :

- Une session de contrôle (par exemple, le port 21) pour gérer des commandes telles que la liste des répertoires ou les actions sur les fichiers.

- Une session de données au cours de laquelle le serveur rétablit la connexion avec le client afin de transférer des fichiers.

Sans ALG, les pare-feu ou les dispositifs NAT ne peuvent pas reconnaître ni autoriser la session de données entrante, en particulier si le client se trouve derrière une adresse IP privée. ALG inspecte le canal de contrôle, extrait les informations IP/port nécessaires, les réécrit de manière appropriée et ouvre un trou d'épingle dans le pare-feu ou le dispositif NAT pour permettre à la session de se dérouler correctement.

Accès au réseau d'intégration

Intégration avec beem Office via l'option beemNet

L'intégration de beem Office à beemNet s'effectue via une option beemNet spécifique au site. Cela permet à tous les appareils situés dans ce bureau d'être protégés par le périmètre de sécurité beemNet. Le routeur beem Office (par exemple, Centro Business Router) établit la connexion aux PoP beemNet, permettant ainsi un accès Internet sécurisé et conforme aux politiques pour tous les appareils connectés.

Intégration avec Smart Business Connect (sans BNS)

Les lignes Smart Business Connect peuvent être intégrées à beemNet en activant une option beemNet pour la connexion correspondante. L'intégration ne prend actuellement en charge que les lignes Smart Business Connect sans l'option Business Network Solution (BNS). Cette limitation s'applique à la phase initiale de déploiement de l'intégration beemNet.

Intégration avec NATEL® via l'option beemNet

Les utilisateurs mobiles disposant d'un abonnement NATEL® go peuvent être intégrés dans l'écosystème beemNet via l'activation d'une licence utilisateur. Une fois associé à l'identité d'un utilisateur, le trafic est sécurisé via l’appli beem, garantissant ainsi une communication cryptée et conforme aux politiques sur tous les réseaux (par exemple, WLAN, mobile).

Intégration au réseau mobile Swisscom via les licences utilisateur Protect & Connect

Les utilisateurs qui n'ont pas d'abonnement mobile professionnel peuvent être intégrés à l'aide d'une licence Protect & Connect. Cela leur donne accès aux services beemNet sur un appareil maximum et inclut l'utilisation de l’appli beem. La licence Protect & Connect garantit que le trafic est acheminé à travers la couche de sécurité de Swisscom, en appliquant tous les Security Levels et toutes les inspections.

Masquage de l'adresse IP d'un point de terminaison

La fonctionnalité « Masquage de l'adresse IP du point de terminaison » garantit que les adresses IP des appareils clients et des emplacements sécurisés avec beem restent masquées. Ceci est possible grâce à l'utilisation de la "Carrier-Grade Network Address Translation (CGNAT)", une technique qui utilise l'espace d'adressage partagé spécifié dans le RFC 6598, qui est destiné aux réseaux des fournisseurs de services comme celui de Swisscom. En utilisant CGNAT, beem traite les adresses IP de ses clients comme des informations privées et les protège de l'accès public à Internet. Par conséquent, les propriétaires de sites Web et autres entités similaires ne voient qu'une adresse IP publique générique provenant d'un pool partagé d'adresses IP publiques, ce qui garantit que les adresses IP réelles des visiteurs de beem restent cachées et sécurisées. Cela empêche les sites Web de voir et de suivre les adresses IP individuelles des appareils. Par conséquent, la confidentialité et la sécurité sont renforcées, offrant une meilleure protection contre les attaques ciblées telles que les dénis de service (DoS) et l'ingénierie sociale.

Masquer l'identité de la source (utilisateur)

Afin de préserver la confidentialité des utilisateurs et de protéger les terminaux contre les attaques ciblées, l'adresse IP publique des appareils des utilisateurs est masquée lors de l'accès à Internet. Cela garantit que l'adresse source réelle n'est pas visible par des entités externes, ce qui réduit la traçabilité et la surface d'attaque. Même lorsque le masquage est activé, nous veillons toujours à ce que l'adresse IP publique partagée présentée à Internet soit suisse.

Gestion unifiée des menaces

Sécurité des e-mails pour SMTP, IMAP, MAPI, POP3

La sécurité des e-mails est assurée par un proxy qui inspecte les protocoles de messagerie tels que SMTP, IMAP, POP3 et MAPI. L'inspection comprend :

- Détection des logiciels malveillants basée sur les signatures

- Filtrage des spams et des tentatives d'hameçonnage

- Analyse du contenu et des pièces jointes

- Blocage des expéditeurs et domaines malveillants

Des adresses IP fixes sont nécessaires pour les communications entre serveurs. Cette fonction est disponible à partir de la Security Edition Premium et complète les stratégies plus larges de prévention de la perte de données (DLP).

Outbound Traffic

Accès Internet via beemNet

Tout le trafic Internet sortant est acheminé via l'infrastructure beemNet, qui applique des règles au niveau DNS, IP et des applications. Les utilisateurs bénéficient du filtrage des URL, de l'inspection approfondie des paquets (DPI), du décryptage TLS/SSL et des services de réputation des menaces. Swisscom peut limiter la bande passante par appareil ou par site afin de garantir des niveaux de protection constants sur l'ensemble de son infrastructure partagée.

WARNING

Les services qui nécessitent des adresses IP publiques (par exemple, dynDNS) ne sont pas compatibles avec beemNet en raison de la dissimulation d'IP.