beemNet

beemNet è una rete privata che protegge tutti i dispositivi e le reti connessi dalle minacce informatiche provenienti da Internet, migliorando al contempo la privacy attraverso l'anonimizzazione e la crittografia mirate.

I clienti possono scegliere tra quattro Security Editions, ciascuna adattata alle diverse esigenze di protezione all'interno del beem Hub:

Ogni Security Edition si basa sulla precedente, con i livelli più alti che includono tutte le funzionalità di quelli inferiori.

Le Security Editions Essential e Standard sono progettate come offerte "Activation-Business" altamente standardizzate. A partire dalla Standard Security Edition, viene fornito un tenant dedicato, che consente di passare senza problemi alle Security Edition superiori.

Accesso a beemNet

L'accesso a beemNet è consentito tramite licenze utente e licenze di localizzazione. Le licenze di localizzazione sono opzioni beemNet che vengono combinate con la connessione al sito, integrandola così nella rete beemNet. Le licenze d'uso con un abbonamento di telefonia mobile vengono integrate nel servizio attivando un'opzione beemNet offerta da Swisscom per la rispettiva connessione e collegando la connessione con un'identità utente. Ciò rende disponibili le funzionalità associate all'utente autenticato.

Gli utenti che non dispongono di una connessione mobile o la cui connessione mobile non può essere combinata con il servizio possono essere integrati nel servizio con una licenza utente senza abbonamento mobile ("Licenza Protect") offerta separatamente da Swisscom.

Infrastrutture

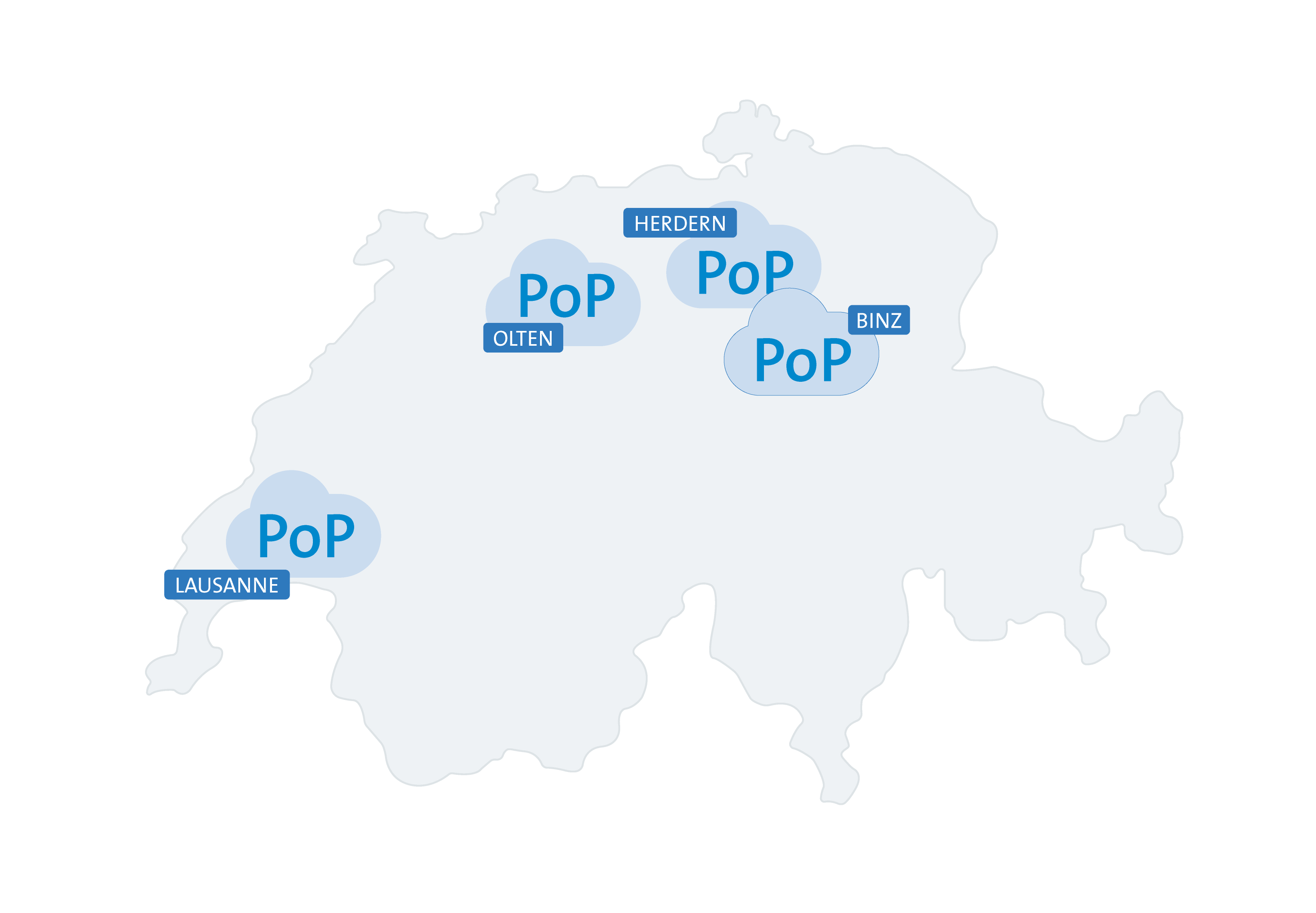

Swisscom gestisce quattro punti di presenza (PoP) geograficamente ridondanti all'interno della Svizzera, con meccanismi di failover automatici integrati per garantire la disponibilità continua del servizio in tutte le località.

Firewall come servizio (FWaaS) e Secure Web Gateway (SWG)

FWaaS offre la possibilità di identificare le applicazioni attraverso varie caratteristiche, quali Layer-7 Deep Packet Inspection (DPI), URL, numeri di protocollo e di porta, indirizzi IP di destinazione e altro ancora. Questo viene utilizzato in combinazione con un controllo completo basato su regole. Il proxy DNS protegge le voci DNS attraverso le informazioni provenienti dai server DNS autorevoli e dai feed di reputazione DNS per bloccare l'accesso ai siti Web non attendibili o dannosi. La reputazione di URL e IP, la categorizzazione e il filtraggio consentono una navigazione sicura e bloccano i siti web dannosi. Il proxy TLS/SSL apre e ispeziona il traffico crittografato per rilevare le minacce e prevenire le fughe di dati. IPS rileva e previene le vulnerabilità sulla base di firme e anomalie. L'aggiornamento delle firme di vulnerabilità e del rilevamento delle anomalie in tempo reale garantisce una protezione continua.

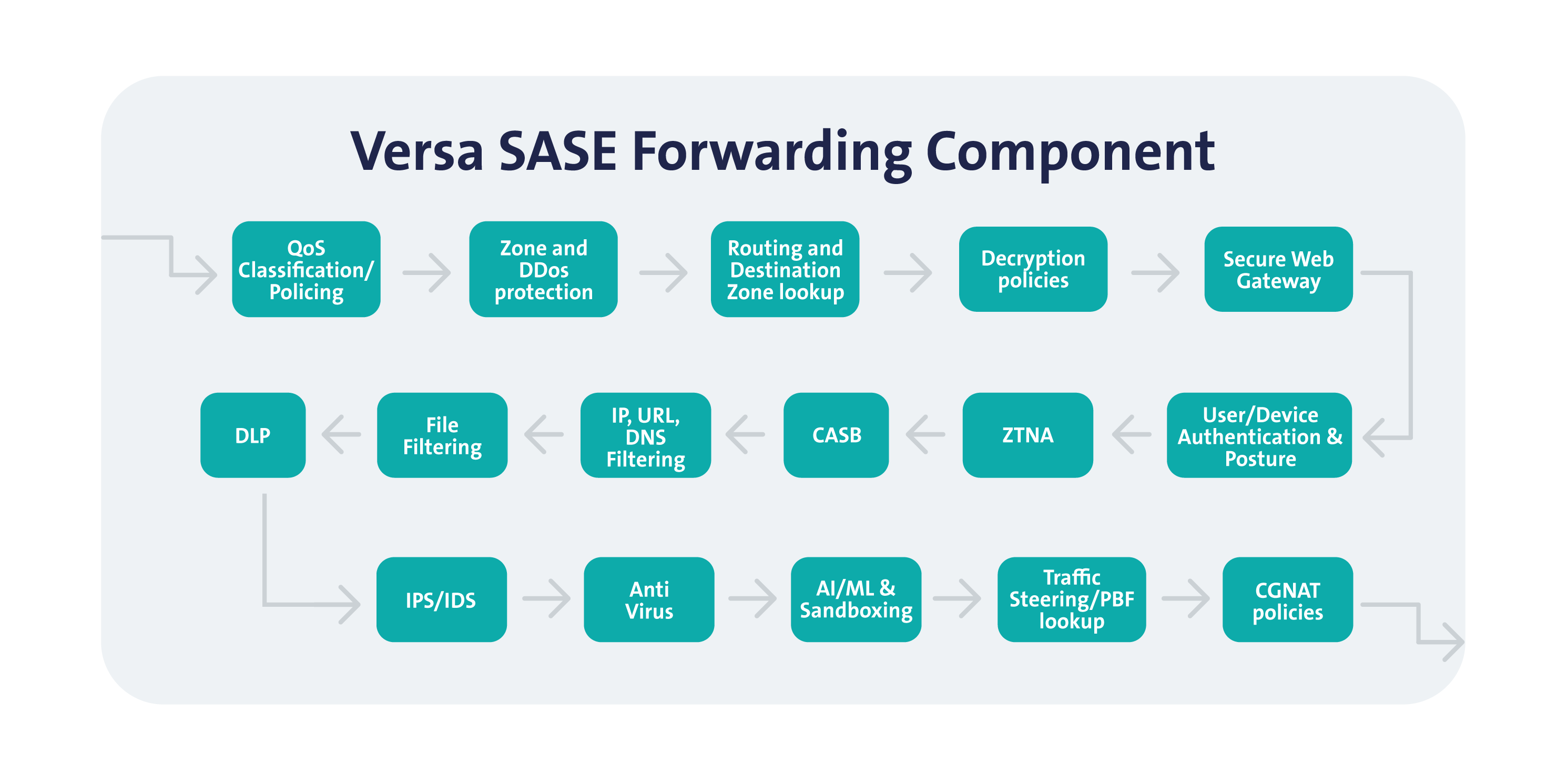

Figura: Componente di inoltro Versa SASE che illustra la sicurezza a più livelli e il flusso di elaborazione del traffico all'interno dell'infrastruttura di beemNet.

La gestione, la protezione e il monitoraggio efficienti costituiscono le fondamenta del controllo sicuro degli accessi web. I Policies predefiniti e la prioritizzazione della larghezza di banda ottimizzano il traffico web. La difesa dalle minacce offre una protezione completa contro i siti web dannosi e consente una risposta rapida ai nuovi modelli di attacco. La prevenzione in tempo reale delle fughe di dati protegge le trasmissioni non autorizzate e garantisce la conformità alle normative. La sicurezza per i dipendenti mobili consente l'accesso protetto al web da qualsiasi luogo e dispositivo. Il monitoraggio in tempo reale assicura un controllo continuo e il blocco dei contenuti inappropriati per garantire un accesso al web sicuro e gestito. Insieme, questi componenti formano una soluzione di sicurezza olistica per un accesso al web sicuro e gestito:

- Firewall stateful

- Visibilità dell'applicazione

- Firewall di nuova generazione

- Filtraggio IP

La capacità di identificazione delle applicazioni FWAAS identifica tutte le applicazioni con caratteristiche quali Layer 7 Deep Packet Inspection (DPI), URL, numeri di protocollo e di porta, indirizzi IP di destinazione e altro ancora, in combinazione con un controllo completo basato su criteri.

Stateful Packet Inspection (SPI)

Stateful Packet Inspection (SPI) è una funzionalità di sicurezza fondamentale integrata nella nostra piattaforma SASE per fornire una protezione firewall intelligente e sensibile al contesto per tutto il traffico Internet. A differenza del filtraggio stateless, che valuta solo i singoli pacchetti, SPI tiene traccia dell'intero stato e contesto delle sessioni di rete, consentendo alla piattaforma di prendere decisioni informate sulla legittimità del traffico. Nella nostra soluzione, SPI viene applicato tramite Regole di protezione Internet, che vengono applicate per tenant e valutano dinamicamente il traffico in base a una combinazione di criteri di corrispondenza (ad esempio, applicazioni, utenti, geolocalizzazione, indirizzi IP e protocolli) e azioni di applicazione della sicurezza predefinite (ad esempio, consenti, rifiuta o ispezione basata sul profilo). SPI garantisce che il traffico venga valutato non solo in base alla fonte e alla destinazione, ma anche in base ai modelli comportamentali e alla conformità al protocollo. Ad esempio, è in grado di riconoscere e convalidare la sequenza corretta di un handshake TCP o rilevare deviazioni dal normale comportamento della sessione, rifiutando automaticamente connessioni sospette o malformate. La logica di ispezione è integrata nel motore di applicazione del firewall e funziona in combinazione con:

- Filtraggio delle applicazioni e degli URL

- IPS (Sistema di prevenzione delle intrusioni)

- Deep Packet Inspection (DPI)

- Decrittografia TLS/SSL

- Reputazione IP e sicurezza DNS

- Politiche di accesso basate sui ruoli e sull'identità

Questo approccio stratificato consente a SPI di essere altamente efficace nel rilevare l'hijacking di sessione, l'abuso di protocollo e le connessioni spoofed, mantenendo al contempo le prestazioni grazie all'elaborazione ottimizzata nel punto di presenza (PoP). Come parte dell'architettura beemNet, SPI svolge un ruolo chiave nel fornire un accesso a Internet sicuro e conforme alle politiche per gli utenti fissi e mobili, in linea con i livelli di sicurezza di Swisscom.

Deep Packet Inspection (DPI)

L'ispezione approfondita dei pacchetti (DPI) è una tecnica di ispezione fondamentale utilizzata nella nostra infrastruttura beemNet basata su SASE. Analizza l'intero payload dei pacchetti di dati, non solo le informazioni dell'intestazione, per rilevare e controllare in tempo reale modelli di traffico complessi e minacce. Il DPI consente una visibilità e un filtraggio avanzati esaminando il contenuto del traffico Internet, consentendo l'applicazione di regole basate su:

- Conformità al protocollo e anomalie

- Firme e comportamenti delle applicazioni

- Malware incorporato, spyware o altre minacce

- Potenziali fughe di dati (DLP)

- Violazioni delle norme e contenuti inappropriati

Nella nostra soluzione, il DPI viene attivato principalmente dal Security Level 2 in su. In questa fase, il traffico, comprese le connessioni crittografate, viene decrittografato dal proxy TLS/SSL e ispezionato in linea. Il DPI funziona in combinazione con:

- Stateful Packet Inspection (SPI)

- Filtraggio URL e IP

- Motori antivirus e antimalware

- Sistemi di rilevamento e prevenzione delle intrusioni (IDS/IPS)

Il DPI è essenziale per rilevare minacce avanzate che aggirano i firewall tradizionali e consente l'applicazione di controlli di sicurezza granulari. La sua efficacia si basa su aggiornamenti continui del riconoscimento dei protocolli, delle firme delle minacce e dell'euristica comportamentale. Come parte dello stack di sicurezza beemNet, il DPI contribuisce in modo significativo alla capacità di bloccare i contenuti dannosi, applicare le policy di utilizzo e garantire la conformità alle normative, il tutto mantenendo un'esperienza utente senza soluzione di continuità.

Proxy DNS e sicurezza

DNS Proxy & Security è una soluzione completa progettata per proteggere le reti e i client a livello DNS, combinando funzionalità avanzate di filtraggio, intelligence sulle minacce e gestione del traffico. Include i seguenti componenti principali: DNS Forwarder, DNS Split Proxy, DNS Proxy, DNS Threat Feeds e DNS Firewall.

- Il proxy DNS svolge un ruolo centrale nella protezione del traffico DNS. Sfrutta le informazioni provenienti da server DNS autorevoli e feed di reputazione DNS costantemente aggiornati per bloccare l'accesso a domini non affidabili, sconosciuti o dannosi, compresi quelli associati alle infrastrutture di comando e controllo (C&C) utilizzate dagli aggressori. Migliora inoltre la velocità di risoluzione DNS e semplifica la gestione DNS.

- La sicurezza e il filtraggio DNS proteggono da un'ampia gamma di minacce basate sul DNS, tra cui il dirottamento DNS, gli attacchi di riflessione e amplificazione, il phishing, il malware, il ransomware e le botnet. Questa protezione viene applicata direttamente a livello DNS, prevenendo le minacce prima che raggiungano la rete o gli endpoint.

- Il DNS forwarder viene utilizzato quando un server DNS non è in grado di risolvere una query utilizzando le sue tabelle DNS locali e deve inoltrare la richiesta a un resolver esterno.

- Il DNS Split Proxy migliora l'efficienza separando le query DNS interne (ad esempio, all'interno di un dominio aziendale) da quelle esterne, garantendo prestazioni ottimali di instradamento e risoluzione.

- I feed delle minacce DNS sono set di dati dinamici e globali che forniscono informazioni in tempo reale sui domini dannosi. Questi feed vengono aggiornati continuamente utilizzando i dati provenienti da centinaia di sensori in tutto il mondo, consentendo il blocco proattivo dei domini appena registrati o sospetti fino a quando la loro reputazione non viene verificata.

- Il DNS Firewall ispeziona ogni query DNS e blocca l'accesso a domini identificati come pericolosi, come siti di phishing o server web compromessi, aggiungendo così un ulteriore Security Level. Insieme, questi componenti formano una solida architettura di sicurezza DNS che non solo accelera la risoluzione dei domini, ma riduce anche significativamente la superficie di attacco impedendo l'accesso a domini dannosi nella fase più precoce possibile.

URL e IP-Reputation

beem NGFW offre un ricco set di funzionalità di categorizzazione e filtraggio di URL e IP in oltre 80 categorie di URL per consentire una navigazione sicura e bloccare i siti dannosi. Gli URL sono classificati in base alla reputazione, al rischio e all'affidabilità. Oltre alle classi predefinite, beem supporta classi definite dall'utente/personalizzate che possono essere create e gestite secondo necessità. Centinaia di milioni di domini e più di 13 miliardi di URL vengono valutati e classificati per ottenere la massima copertura delle minacce.

86 categorie di URL predefinite, tra cui AI generativa e Internet in generale, per migliorare la produttività dei dipendenti; siti inappropriati come il gioco d'azzardo o la pornografia per evitare responsabilità legali; gestione della larghezza di banda, tra cui siti vocali e video.

- Il database degli URL viene aggiornato periodicamente tramite gli aggiornamenti dei pacchetti di sicurezza, senza bisogno di VOS o di aggiornamenti del software.

- Ricerca in cloud in tempo reale delle categorie di URL per quelle non categorizzate nella cache VOS

- Categorie URL personalizzate basate su Regex e/o corrispondenza stringa fissa

- Schermate personalizzabili del captive portal per l'applicazione dei criteri e il reindirizzamento

- Supporto per le pagine Blocca, Informa, Chiedi, Giustifica, Annulla e Autorizza

Proxy e decodifica TLS e SSL

- Protegge dalle minacce nascoste nel traffico crittografato aprendo e ispezionando il traffico TLS/SSL e applicando criteri di sicurezza aggiuntivi per la protezione delle minacce e dei dati.

- Indirizza il traffico crittografato in base alle firme delle applicazioni, esegue la scansione del contenuto crittografato per la prevenzione di malware ed exploit e rileva e previene la fuga di dati per garantire la conformità aziendale.

- Supporto per le modalità trasparente o split-proxy.

- Supporta le versioni 1.0, 1.1, 1.2 e 1.3 di TLS e ha anticipato il supporto di TLS v1.3 rispetto a molti fornitori di sicurezza. Raccomandazione di utilizzare TLS 1.3 con TLS Proxy: beem raccomanda l'uso di TLS 1.3 per una maggiore sicurezza, in quanto incorpora miglioramenti per garantire la riservatezza e l'integrità delle comunicazioni.

- La Perfect Forward Secrecy (PFS) impiega l'uso di chiavi effimere per superare i problemi di riservatezza. La PFS è obbligatoria con TLS 1.3. Generando una chiave di sessione unica per ogni sessione avviata da un utente, anche la compromissione di una singola chiave di sessione non influirà su altri dati oltre a quelli scambiati nella sessione specifica protetta da quella particolare chiave.

- Alcune parti dell'handshake (valori del certificato del server, come CName e SAN) sono criptate. In questo modo si impedisce a terzi malintenzionati (che si affidano all'esame dei certificati del server) di origliare la connessione.

Intrusion Detection System (IDS)

Un sistema di rilevamento delle intrusioni (IDS) è un componente di monitoraggio passivo utilizzato per analizzare il traffico di rete e identificare attività sospette o non autorizzate. Funziona fuori banda, ovvero riceve una copia speculare del traffico anziché essere in linea con il flusso. L'IDS ispeziona il traffico utilizzando:

- Rilevamento basato sulle firme: confronta i modelli di traffico con un database aggiornato regolarmente delle firme delle minacce note.

- Rilevamento basato sulle anomalie: identifica le deviazioni rispetto alle linee di base del traffico stabilite per rilevare attacchi nuovi o zero-day. Gli amministratori possono definire profili di vulnerabilità che specificano regole di rilevamento, soglie e azioni di risposta (ad esempio, avvisi o registrazione).

Questi profili possono essere: - Predefiniti, che coprono casi d'uso tipici come la protezione dei client, il rilevamento di malware o le minacce specifiche del sistema operativo.

- Personalizzato, dove le regole vengono adattate alle esigenze organizzative (ad esempio, filtrate in base al punteggio CVSS, al sistema operativo o alla direzione del traffico). Il sistema IDS registra gli eventi rilevati e, se necessario, acquisisce i dati dei pacchetti per un'analisi più approfondita. Questi registri e acquisizioni vengono in genere inoltrati a un sistema di analisi centralizzato per garantire visibilità e correlazione. Posizionando gli IDS nei punti di connessione interni (ad esempio tra VLAN o sistemi critici), le organizzazioni ottengono una visibilità approfondita sul traffico est-ovest, facilitando l'individuazione dei movimenti laterali o delle minacce interne.

Sistema di prevenzione delle intrusioni (IPS)

Un sistema di prevenzione delle intrusioni (IPS) è un meccanismo di sicurezza in linea che non solo rileva le attività dannose, ma le blocca attivamente. A differenza dell'IDS, l'IPS si trova direttamente nel percorso del traffico e può eliminare o rifiutare i pacchetti in tempo reale. Tutto il traffico passa attraverso l'IPS prima di essere inoltrato, consentendo una risposta immediata alle minacce rilevate. I metodi di rilevamento includono:

- Rilevamento basato sulle firme: confronta il traffico in entrata con un database curato di firme di attacchi noti.

- Rilevamento basato sulle anomalie: confronta il comportamento del traffico in tempo reale con valori di riferimento prestabiliti per rilevare attività insolite. Le azioni che possono essere applicate dall'IPS includono:

- Eliminazione di pacchetti dannosi o intere sessioni

- Reimpostazione delle connessioni dal lato client o server

- Registrazione degli eventi con acquisizione dei pacchetti opzionale

- Generazione di avvisi per i team di sicurezza Il sistema utilizza profili di vulnerabilità, ovvero raccolte di regole di rilevamento classificate in base a criteri quali:

- Intervallo di punteggi CVSS

- Sistema operativo o applicazione

- Vettore di attacco o protocollo

- Tipo di regola (firma o anomalia) I profili possono essere predefiniti o personalizzati utilizzando un editor di regole che consente di filtrare in base all'ID della minaccia, alla gravità o all'affidabilità del rilevamento. Inoltre, gli amministratori possono caricare le proprie regole personalizzate in formati standard (ad esempio compatibili con Snort), che vengono compilate e applicate al traffico. Per evitare interruzioni del servizio, il sistema supporta la compilazione asincrona delle regole, il che significa che è possibile preparare nuove regole in background mentre quelle precedenti rimangono attive. Per un controllo più accurato, è possibile configurare soglie ed eccezioni, consentendo, ad esempio, a indirizzi IP specifici di bypassare determinate regole o limitando le azioni in base ai tassi di successo entro intervalli di tempo definiti. Un IPS svolge un ruolo fondamentale nel prevenire lo sfruttamento delle vulnerabilità e garantire che il traffico non autorizzato venga intercettato prima che raggiunga le risorse protette.

Scansione malware e antivirus

La protezione dai malware è un elemento fondamentale dello stack di sicurezza beemNet ed è progettata per rilevare e bloccare i software dannosi prima che possano compromettere gli endpoint o le reti. Ciò include minacce quali virus, worm, trojan, ransomware, spyware e altro codice indesiderato che potrebbe tentare di sottrarre dati o interrompere i servizi. Per garantire una protezione affidabile, beemNet integra il rilevamento dei malware direttamente nella sua pipeline di ispezione del traffico. Questa ispezione viene eseguita in tempo reale e si applica sia ai protocolli web che a quelli di posta elettronica, supportando:

- Ispezione multiprotocollo: esegue la scansione del traffico sui protocolli comunemente utilizzati, tra cui HTTP, FTP, SMTP, POP3, IMAP e MAPI.

- Analisi bidirezionale: ispeziona sia i flussi in upload che quelli in download per identificare il malware che tenta di entrare o uscire dalla rete.

- Filtraggio per tipo di file: filtra in base al formato del file, al tipo MIME o alla firma per impedire la consegna di contenuti dannosi.

- Applicazione basata su Policy: Applica azioni predefinite o personalizzate (ad esempio,

Alert,Deny,Reject) in linea con i criteri di Security Policies.

Questa funzionalità è disponibile a partire dal Security Level 2 e svolge un ruolo fondamentale nella protezione degli utenti in tutte le reti connesse.

Gli amministratori possono configurare profili personalizzati di protezione dai malware, definendo:

- I protocolli e le indicazioni per la scansione (ad esempio, solo download o entrambe le direzioni).

- Tipi o categorie di file da includere nell'ambito della scansione.

- Azioni di applicazione per le minacce rilevate:

Avviso,Consenti,Nega,Rifiuta. I profili possono anche includere tag e metadati per il filtraggio, la creazione di report e l'assegnazione di criteri. I log relativi al rilevamento di malware possono essere inoltrati a una piattaforma di analisi centralizzata per la correlazione e la risposta agli incidenti. La protezione dai malware è una funzionalità fondamentale per prevenire compromissioni, fughe di dati e interruzioni del sistema su tutti i dispositivi e servizi connessi.

Antivirus (AV)

La scansione antivirus (AV) è una funzione fondamentale delle piattaforme di sicurezza di rete e degli endpoint, progettata per rilevare e prevenire malware noti sulla base del riconoscimento di modelli e dell'analisi comportamentale. Funge da prima linea di difesa contro minacce diffuse come virus basati su file, trojan, ransomware e altro codice dannoso. I motori AV funzionano in genere sulla base dei seguenti principi:

- Rilevamento basato su firme: confronto di file e payload con un database di hash e modelli di malware noti.

- Analisi euristica e comportamentale: identificazione di comportamenti sospetti, quali autoreplicazione, iniezione di codice o accesso anomalo al file system.

- Aggiornamenti in tempo reale: database delle firme costantemente aggiornati per affrontare le minacce appena scoperte. La scansione antivirus è integrata con:

- Ispezione del traffico web (HTTP, HTTPS)

- Scansione delle e-mail (SMTP, POP3, IMAP, MAPI)

- Download e upload di file

- Scansione offline dei file nell'archivio cloud o tramite ispezione basata su API È possibile configurare le Security Policy per specificare le azioni da intraprendere in caso di rilevamento di malware:

Consenti(solo registro)Avviso(invia notifica)Rifiuta(blocca la consegna)Rifiuta(interrompi attivamente la connessione)Azione consigliata(in base al punteggio di rischio o alle impostazioni predefinite delle politiche) L'ispezione AV è un livello fondamentale nelle strategie di difesa approfondita, specialmente se combinata con sandboxing, servizi di reputazione e sistemi di rilevamento delle anomalie. Se configurata correttamente, la scansione AV offre una protezione di base efficace con un impatto minimo sulle prestazioni.

Application Layer Gateway (ALG)

L'Application Layer Gateway (ALG) è una funzione di rete che facilita la corretta gestione dei protocolli applicativi che richiedono assegnazioni dinamiche di porte e indirizzamento IP incorporato, in particolare quando il traffico è soggetto a NAT (Network Address Translation) o all'ispezione del firewall. Alcuni protocolli, come FTP, SIP, PPTP, TFTP e IKE ESP, stabiliscono sessioni dati secondarie o includono informazioni IP e sulla porta nel loro payload. Senza ALG, queste sessioni spesso falliscono quando attraversano dispositivi NAT o firewall rigorosi, poiché le connessioni dinamiche non vengono tradotte correttamente o non sono consentite.

ALG opera secondo i seguenti principi:

- Interpretazione del traffico di controllo di protocolli applicativi specifici

- Modifica degli indirizzi IP e delle porte incorporati secondo necessità per il NAT traversal

- Creazione dinamica di regole firewall temporanee (pinholes) per consentire il traffico di ritorno legittimo

- Mantenere la consapevolezza della sessione per rimuovere le regole al termine delle sessioni

Esempio di utilizzo: FTP in modalità attiva

In modalità FTP attiva, vengono create due sessioni:

- Una sessione di controllo (ad esempio, porta 21) per gestire comandi come l'elenco delle directory o le azioni sui file.

- Una sessione dati in cui il server avvia una connessione al client per trasferire i file.

Senza ALG, i firewall o i dispositivi NAT non sono in grado di riconoscere o consentire la sessione dati in entrata, specialmente se il client risiede dietro un indirizzo IP privato. ALG ispeziona il canale di controllo, estrae le informazioni IP/porta necessarie, le riscrive in modo appropriato e apre un foro nel firewall o nel dispositivo NAT per consentire il corretto svolgimento della sessione.

Integrazione rete di accesso

Integrazione con beem Office tramite l'opzione beemNet

L'integrazione di beem Office con beemNet è ottenuta tramite un'opzione beemNet specifica per il sito. Ciò consente a tutti i dispositivi presenti in quell'ufficio di essere protetti dal perimetro di sicurezza beemNet. Il router beem Office (ad es. Centro Business Router) stabilisce la connessione ai PoP beemNet, consentendo un accesso a Internet sicuro e conforme alle politiche aziendali per tutti i dispositivi collegati.

Integrazione con Smart Business Connect (senza BNS)

Le linee Smart Business Connect possono essere integrate in beemNet attivando un'opzione beemNet per la rispettiva connessione. L'integrazione attualmente supporta solo linee Smart Business Connect senza l'opzione Business Network Solution (BNS). Questa limitazione si applica alla fase iniziale di implementazione dell'integrazione di beemNet.

Integrazione con NATEL® go tramite l'opzione beemNet

Gli utenti mobili con un abbonamento NATEL® go possono essere integrati nell'ecosistema beemNet tramite l'attivazione di una licenza utente. Una volta collegato all'identità di un utente, il traffico viene protetto tramite l’app beem, garantendo comunicazioni crittografate e conformi alle politiche su qualsiasi rete (ad esempio WLAN, mobile).

Integrazione con la rete mobile Swisscom tramite licenze utente Protect & Connect

Gli utenti che non dispongono di un abbonamento mobile aziendale possono essere integrati con una licenza Protect & Connect. Ciò garantisce loro l'accesso ai servizi beemNet su un massimo di un dispositivo e include l'uso dell’app beem. La licenza Protect & Connect assicura che il traffico venga instradato attraverso il Security Level di Swisscom, applicando tutti i Security Level e le ispezioni.

Occultamento dell'indirizzo IP dell'endpoint

La funzione "Nascondi indirizzo IP endpoint" garantisce che gli indirizzi IP dei dispositivi client e delle posizioni protetti con beem rimangano nascosti. Ciò è possibile grazie all'uso della "Carrier-Grade Network Address Translation (CGNAT)", una tecnica che utilizza lo spazio di indirizzi condiviso specificato nella RFC 6598, destinata alle reti dei service provider come quella di Swisscom. Utilizzando CGNAT, beem considera gli indirizzi IP dei clienti come privati, mantenendoli nascosti alla rete Internet pubblica. Di conseguenza, i proprietari di siti web e soggetti simili vedono solo un indirizzo IP pubblico generico proveniente da un pool condiviso di indirizzi IP pubblici, garantendo che gli indirizzi IP effettivi dei visitatori di beem rimangano nascosti e protetti. Ciò impedisce ai siti web di visualizzare e tracciare gli indirizzi IP dei singoli dispositivi. Di conseguenza, la privacy e la sicurezza risultano migliorate, garantendo una protezione più efficace contro attacchi mirati come il Denial-of-Service (DoS) e il Social Engineering.

Mascheramento dell'identità della fonte (utente)

Per preservare la privacy degli utenti e proteggere gli endpoint da attacchi mirati, l'indirizzo IP pubblico dei dispositivi degli utenti viene oscurato durante l'accesso a Internet. Ciò garantisce che l'indirizzo sorgente effettivo non sia visibile a entità esterne, riducendo la tracciabilità e la superficie di attacco. Anche con l'occultamento abilitato, garantiamo sempre che l'indirizzo IP pubblico condiviso presentato a Internet sia svizzero.

Gestione unificata delle minacce

Sicurezza e-mail per SMTP, IMAP, MAPI, POP3

La sicurezza delle e-mail è garantita tramite un proxy che controlla i protocolli di posta elettronica quali SMTP, IMAP, POP3 e MAPI. L'ispezione comprende:

- Rilevamento di malware basato su firme

- Filtraggio di spam e phishing

- Scansione dei contenuti e degli allegati

- Blocco di mittenti e domini dannosi

Gli IP fissi sono necessari per la comunicazione da server a server. Questa funzione è disponibile a partire dalla Premium Security Edition e integra strategie più ampie di Data Loss Prevention (DLP).

Outbound Traffic

Accesso a Internet tramite beemNet

Tutto il traffico Internet in uscita viene instradato attraverso l'infrastruttura beemNet, applicando le politiche a livello DNS, IP e applicativo. Gli utenti beneficiano di servizi di filtraggio degli URL, Deep Packet Inspection (DPI), decrittografia TLS/SSL e servizi di reputazione delle minacce. Swisscom può applicare una limitazione della larghezza di banda per dispositivo o sito al fine di garantire livelli di protezione costanti su tutta la propria infrastruttura condivisa.

WARNING

I servizi che richiedono IP pubblici (ad esempio, dynDNS) non sono compatibili con beemNet a causa del cloaking dell'IP.